2009/12/18

2009년 12월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/advisory/974926.mspx

요약: 이 권고에서는 Windows 통합 인증(IWA)을 사용하는 자격 증명 처리에 영향을 주는 공격 가능성을 해결하고,

Microsoft가 이러한 공격에 대해 방어할 수 있도록 고객을 위해 마련한 방법을 제공합니다.

이러한 공격에서 클라이언트와 서버 사이에 전송되는 사용자의 인증 자격 증명을 획득한 공격자는 이러한 인증서를 다시 클라이언트에서 실행되는 서비스에 리플렉션하거나 클라이언트에 유효한 계정이 있는 다른 서버에 전달할 수 있습니다.

그러면 공격자는 클라이언트를 가장하여 이러한 리소스에 액세스할 수 있게 됩니다.

IWA 자격 증명은 해시되므로 공격자는 이것을 사용하여 실제 사용자 이름과 암호를 증명할 수 없습니다.

상황 및 추가 공격 경로에 따라 공격자는 조직의 보안 경계 내부와 외부에서 인증 자격 증명을 얻고 이러한 인증서를 사용하여 리소스에 무단으로 액세스할 수 있습니다.

Microsoft는 여러 수준에서 이러한 문제점의 잠재적 영향을 해결하고 있으며, 고객이 이러한 문제점을 해결하는 데 사용할 수 있는 도구 및 이러한 도구 사용의 영향에 대해 알리고자 합니다.

이 권고에는 Microsoft가 IWA 인증 자격 증명의 보호를 개선하기 위해 수행한 여러 조치와 고객이 이러한 보호 조치를 수행할 수 있는 방법에 대한 정보가 포함되어 있습니다.

DNS의 취약점으로 인한 스푸핑 허용 문제점(953230)

http://www.microsoft.com/korea/technet/security/bulletin/MS08-037.mspx

==> 기존 패치에 대한 추가 수정 패치

로컬 보안 기관 하위 시스템 서비스의 취약점으로 인한 서비스 거부 문제 (974392)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-069.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다. 이 취약점으로 인해 IPSEC(인터넷 프로토콜 보안)을 통해 영향을 받는

시스템의 로컬 보안 기관 하위 시스템 서비스(LSASS)와 통신할 때 원격에서 인증된 공격자가 특수하게 조작된 ISAKMP 메시지를 보낼 경우 서비스 거부가 허용될 수 있습니다.

보안 업데이트는 LSASS가 특수하게 조작된 요청을 처리하는 방식을 변경하여 취약점을 해결합니다.

Active Directory Federation Services의 취약점으로 인한 원격 코드 실행 문제점 (971726)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-070.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다.

이 중 가장 심각한 취약점은 공격자가 ADFS 사용 웹 서버로 특수하게 조작된 HTTP 요청을 전송할 경우 원격 코드 실행을 허용할 수 있습니다.

공격자가 이러한 취약점을 악용하려면 인증을 받은 사용자여야 합니다. 보안 업데이트는 ADFS 사용 웹 서버가 웹 클라이언트에서 제출한 요청 헤더에 적용하는 유효성 검사를 수정하여 취약점을 해결합니다.

IAS(Internet Authentication Service)의 취약점으로 인한 원격 코드 실행 문제점 (974318)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-071.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다.

이러한 취약점으로 인해 IAS(Internet Authentication Service) 서버에서 받은 메시지가 메모리에 올바르지 않게 복사될 경우 PEAP 인증 시도를 처리할 때 원격 코드 실행이 발생할 수 있습니다.

이러한 취약점 두 가지 중 하나를 성공적으로 악용한 경우 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다.

IAS(Internet Authentication Service)를 사용하는 서버에서 PEAP 및 MS-CHAP v2 인증을 사용하는 경우에만 이 취약점의 영향을 받습니다.

이 보안 업데이트는 IAS(Internet Authentication Service)가 PEAP 클라이언트에서 요청한 인증의 유효성을 검사하는 방식을 수정하여 취약점을 해결합니다.

2009/11/16

Security / ID: 540

이벤트 형식: 성공 감사

이벤트 원본: Security

이벤트 범주: 로그온/로그오프

이벤트 ID: 540

날짜: 2008-11-16

시간: 오전 11:13:32

사용자: NT AUTHORITY\ANONYMOUS LOGON

컴퓨터: ASTLOG-SERVER

설명:

성공적 네트워크 로그온:

사용자 이름:

도메인:

로그온 ID: (0x0,0x33DE858)

로그온 유형: 3

로그온 프로세스: NtLmSsp

인증 패키지: NTLM

워크스테이션 이름: LEESEUNGHOON

로그온 GUID: -

호출자 사용자 이름: -

호출자 도메인: -

호출자 로그온 ID: -

호출자 프로세스 ID: -

전송된 서비스: -

원본 네트워크 주소: 210.95.44.132

원본 포트: 0

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2009/11/10

SpyDLLRemover v2.5 루트킷 제거 도구

2009/11/09

이벤트 형식:오류 / ID: 10009

이벤트 형식: 오류

이벤트 원본: DCOM

이벤트 범주: 없음

이벤트 ID: 10009

날짜: 2009-11-09

시간: 오전 10:19:31

사용자: MS-SD-03520\Administrator

컴퓨터: MS-SD-03520

설명:

구성된 프로토콜을 사용하여 DCOM이 ----- 컴퓨터와 통신하지 못했습니다.

해결방법좀 알려주세요.

xp pro 입니다.

sqlserver 서버 쪽 연결하는 곳만 에러가 뜨네요

이것만 잡으면 되는데 쩝..

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2009/10/16

2009년 10월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS09-050.mspx

이 보안 업데이트는 SMBv2(Server Message Block Version 2)에서 발견되어 공개적으로 보고된 취약점 1건과 비공개적으로 보고된 취약점 2건을 해결합니다. 가장 위험한 취약점은 공격자가 서버 서비스를 실행하는 컴퓨터로 특수하게 조작된 SMB 패킷을 전송할 경우 원격 코드 실행을 허용할 수 있습니다. 이 보안 업데이트는 SMBv2 패킷 내부 필드의 유효성을 올바르게 검사하고, SMB가 SMB 패킷의 명령 값을 처리하는 방식 및 특수하게 조작된 SMB 패킷의 구문을 분석하는 방식을 수정하여 취약점을 해결합니다.

IIS(인터넷 정보 서비스) FTP 서비스의 취약점으로 인한 원격 코드 실행 문제점 (975254)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-053.mspx

이 보안 업데이트는 Microsoft IIS(인터넷 정보 서비스) 5.0, Microsoft IIS(인터넷 정보 서비스) 5.1,

Microsoft IIS(인터넷 정보 서비스) 6.0 및 Microsoft IIS(인터넷 정보 서비스) 7.0의 FTP 서비스에 대해 공개적으로 보고된 취약점 2건을 해결합니다.IIS 7.0에서는 FTP 서비스 6.0만 영향을 받습니다. 이 취약점으로 인해 IIS 5.0에서 FTP 서비스를 실행하고 있는 시스템에 원격 코드 실행(RCE)이 발생하거나

IIS 5.0, IIS 5.1, IIS 6.0 또는 IIS 7.0에서 FTP 서비스를 실행하고 있는 시스템에 서비스 거부(DoS)가 발생할 수 있습니다. 이 보안 업데이트는 FTP 서비스에서 목록 작업을 처리하는 방식을 수정하여 취약점을 해결합니다

Windows CryptoAPI의 취약점으로 인한 스푸핑 허용 문제점 (974571)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-056.mspx

이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다. 최종 사용자가 인증에 사용한 인증서에 공격자가 액세스할 수 있는 경우 이 취약점으로 인해 스푸핑이 허용됩니다. 이 보안 업데이트는 null 종결자가 포함된 인증서 이름을 거부하고 ASN.1 개체 식별자의 유효성을 올바르게 검사하도록 CryptoAPI를 수정하여 취약점을 해결합니다.

Windows 커널의 취약점으로 인한 권한 상승 문제점 (971486)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-058.mspx

이 보안 업데이트는 Windows 커널에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니다.

가장 위험한 취약점은 공격자가 시스템에 로그온하여 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승을 허용할 수 있습니다. 이 보안 업데이트는 Windows 커널이 64비트 값을 올바르게 자르고, 실행 파일 내에서 데이터의 유효성을 올바르게 검사하며, 오류 상태에서 예외를 정리하도록 하여 취약점을 해결합니다

로컬 보안 기관 하위 시스템 서비스의 취약점으로 인한 서비스 거부 문제점 (975467)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-059.mspx

이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다. NTLM 인증 프로세스 중에 공격자가 악의적으로 조작된 패킷을 보낼 경우 이 취약점으로 인해 서비스 거부가 발생할 수 있습니다. 이 보안 업데이트는 인증 프로세스에서 사용되는 특정 값 집합에 대한 추가 유효성 검사를 구현하여 취약점을 해결합니다.

Microsoft .NET 공용 언어 런타임의 취약점으로 인한 원격 코드 실행 문제점 (974378)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-061.mspx

이 보안 업데이트는 Microsoft .NET Framework 및 Microsoft Silverlight에서 비공개적으로 보고된 취약점 3건을 해결합니다. 사용자가 XBAP(XAML 브라우저 응용 프로그램) 또는 Silverlight 응용 프로그램을 실행할 수 있는 웹 브라우저를 사용하여 특수하게 조작된 웹 페이지를 보거나, 공격자가 특수하게 조작한 Microsoft .NET 응용 프로그램을 실행하도록 사용자를 유인하는 데 성공할 경우 이 취약점으로 인해 클라이언트 시스템에 원격 코드 실행이 발생할 수 있습니다.

서버에서 ASP.NET 페이지 처리를 허용하고 공격자가 해당 서버에 특수하게 조작한 ASP.NET 페이지를 성공적으로 업로드하여 실행할 경우 이 취약점으로 인해 IIS를 실행하는 서버 시스템에 원격 코드 실행이 발생할 수 있습니다. 이러한 경우는 웹 호스팅 시나리오에서 발생할 수 있습니다.

악의적이지 않은 Microsoft .NET 응용 프로그램, Silverlight 응용 프로그램, XBAP 및 ASP.NET 페이지는 이 취약점으로 인해 공격을 받을 위험이 없습니다. 이 보안 업데이트는 Microsoft .NET이 확인 가능한 코드 규칙을 확인하고 적용하는 방식을 수정하고, Microsoft .NET CLR(공용 언어 런타임)이 인터페이스를 처리하는 방식을 수정하여 취약점을 해결합니다.

GDI+의 취약점으로 인한 원격 코드 실행 문제점 (957488)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-062.mspx

이 보안 업데이트는 Microsoft Windows GDI+에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니다. 이 취약점으로 인해 사용자가 영향을 받는 소프트웨어를 사용하여 특수하게 조작된 이미지를 보거나 특수하게 조작된 콘텐츠가 포함된 웹사이트를 탐색할 경우 원격 코드 실행이 허용될 수 있습니다. 이 보안 업데이트는 WMF 이미지를 렌더링할 때 GDI+ 내에서 적절한 데이터 유효성 검사를 적용하고, PNG 파일을 읽을 때 GDI+가 힙 버퍼를 관리하는 방식을 수정하고, GDI+가 TIFF 파일을 읽을 때 사용되는 버퍼를 할당하는 방식을 수정하여 취약점을 해결합니다. 또한 이 업데이트는 특정 .NET API 호출 시 GDI+가 버퍼를 관리하는 방식을 수정하고, PNG 이미지이 구문을 분석할 때 GDI+가 필요한 버퍼 크기를 계산하는 방식을 수정하며, Microsoft Office가 특수하게 조작된 파일을 여는 방식을 수정합니다.

2009/09/30

DistributedCOM / ID: 10016

{000C101C-0000-0000-C000-000000000046}

인 COM 서버 응용 프로그램에 대한 로컬 활성화 사용 권한을 주소 LocalHost(LRPC 사용)의 사용자 NT AUTHORITY\IUSR SID(S-1-5-17)에게 부여하지 않았습니다. 구성 요소 서비스 관리 도구를 사용하여 이 보안 권한을 수정할 수 있습니다.

이렇게 나와서

DCOM->000C101C-0000-0000-C000-000000000046->속성 들어가니까

전부 비활성화 되어 있어서 권한설정을 못하고 있어요

활성화하는 방법 아시는분 계신가요????

2009/09/14

Hyper-V 2.0 가상 컴퓨터 호환 모드

Download: http://cid-1bf3b02769b8d30f.skydrive.live.com/self.aspx/Windows%20Server%202008%20R2%20Guide/VM%20processor%20compatibility%20mode%20v0%203-kor.docx

Language: Korean

Windows Server 2008 R2 원격 데스크톱 서비스 빠른 시작 가이드

Download: http://cid-1bf3b02769b8d30f.skydrive.live.com/self.aspx/Windows%20Server%202008%20R2%20Guide/RDS2008%20Quick%20Start%20Guide%5E_RC-kor.docx

Language: Korean

Windows Server 2008 R2 실시간 마이그레이션

Download: http://cid-1bf3b02769b8d30f.skydrive.live.com/self.aspx/Windows%20Server%202008%20R2%20Guide/LiveMigrationWhitepaper%5E_Final-kor.docx

Language: Korean

DirectAccess 얼리 아답터 가이드

Download: http://cid-1bf3b02769b8d30f.skydrive.live.com/self.aspx/Windows%20Server%202008%20R2%20Guide/DirectAccess%20Early%20Adopter%20Guide-kor.doc

Language: Korean

Windows Server 2008 R2 원격 데스크톱 서비스 데이터시트

Download: http://cid-1bf3b02769b8d30f.skydrive.live.com/self.aspx/Windows%20Server%202008%20R2%20Guide/Datasheet%20WS08R2%5E_RDS%5E_final%20May09-kor.docx

Language: Korean

BranchCache 얼리 아답터 가이드

Download: http://cid-1bf3b02769b8d30f.skydrive.live.com/self.aspx/Windows%20Server%202008%20R2%20Guide/BranchCache%5E_Early%5E_Adopter%5E_Guide-kor.doc?sa=590293862

Language: Korean

2009년 9월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS09-045.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 취약점 1건을 해결합니다. 사용자가 특수하게 조작된 파일을 열거나 특수하게 조작된 웹 사이트를 방문하여 조작된 스크립트를 실행하면 이 JScript 스크립팅 엔진의 취약점을 통해 원격 코드 실행이 허용될 수 있습니다. 사용자가 관리자 권한으로 로그온한 경우, 이 취약점을 악용한 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다. 이 보안 업데이트는 JScript 엔진에서 웹 페이지의 스크립트를 처리하는 방식을 수정하여 취약점을 해결합니다.

DHTML Editing Component ActiveX 컨트롤의 취약점으로 인한 원격 코드 실행 문제점 (956844)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-046.mspx

요약: 이 보안 업데이트는 DHTML Editing Component ActiveX 컨트롤에서 발견되어 비공개적으로 보고된 취약점 1건을 해결합니다. 공격자는 특수하게 조작된 웹 페이지를 구성하여 이러한 취약점을 악용할 수 있습니다. 사용자가 해당 웹 페이지를 볼 경우 취약점으로 인해 원격 코드 실행이 허용될 수 있습니다. 취약점 악용에 성공한 공격자는 로그온한 사용자와 동일한 권한을 얻을 수 있습니다. 이 보안 업데이트는 ActiveX 컨트롤의 HTML 태그 서식 지정 방식을 수정하여 취약점을 제거합니다.

Windows Media Format의 취약점으로 인한 원격 코드 실행 문제점 (973812)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-047.mspx

요약: 이 보안 업데이트는 Windows Media Format에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다. 이러한 취약점으로 인해 사용자가 특수하게 조작된 미디어 파일을 열 경우 원격 코드 실행이 발생할 수 있습니다. 사용자가 관리자 권한으로 로그온한 경우, 이 취약점을 악용한 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다. 이 보안 업데이트는 Windows Media Format Runtime의 ASF(Advanced Systems Format) 파일 및 MP3(MPEG-1 Audio Layer 3) 파일 구문 분석 방식을 수정하여 취약점을 해결합니다.

Windows TCP/IP의 취약점으로 인한 원격 코드 실행 문제점 (967723)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-048.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 TCP/IP(Transmission Control Protocol/Internet Protocol) 처리의 몇 가지 취약점을 해결합니다. 이 취약점으로 인해 공격자가 특수하게 조작된 TCP/IP 패킷을 네트워크를 통해 수신하는 서비스가 있는 컴퓨터로 전송하는 경우 원격 코드 실행이 발생할 수 있습니다. 최선의 방화벽 구성 방법과 표준 기본 방화벽 구성을 이용하면 기업 경계 외부에서 들어오는 공격으로부터 네트워크를 보호할 수 있습니다. 인터넷과 연결되는 시스템의 경우, 필요한 포트만 최소한으로 열어 두는 것이 안전합니다. 이 보안 업데이트는 기존 TCP 연결을 적절히 끊고 시스템 리소스가 복원될 때까지 새 TCP 연결 횟수를 제한하고 TCP/IP 패킷 처리 방식을 변경하여 취약점을 해결합니다.

무선 LAN 자동 구성 서비스의 취약점으로 인한 원격 코드 실행 문제점 (970710)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-049.mspx

요약: 이 보안 업데이트는 무선 LAN 자동 구성 서비스에서 발견되어 비공개적으로 보고된 취약점을 해결합니다. 이 취약점으로 인해 무선 네트워크 인터페이스가 사용되는 클라이언트나 서버에서 특수하게 조작된 무선 프레임을 수신하는 경우 원격 코드 실행이 발생할 수 있습니다. 무선 카드를 사용하지 않는 시스템은 이 취약점으로 인한 위험에 노출되지 않습니다. 이 보안 업데이트는 무선 프레임을 처리하기 전에 적절한 유효성 검사를 수행하도록 무선 LAN 자동 구성 서비스를 확대하여 취약점을 해결합니다.

2009/09/07

DCOM / ID: 10021

이벤트 형식: 오류

이벤트 원본: DCOM

이벤트 범주: 없음

이벤트 ID: 10021

날짜: 2009-09-03

시간: 오후 4:11:00

사용자: N/A

컴퓨터: VRS_LUCIS_COMP5

설명:

CLSID가

{B1B9CBB2-B198-47E2-8260-9FD629A2B2EC}

인 COM 서버 응용 프로그램의 시작 및 활성화 보안 설명자가 잘못되었습니다. 잘못된 권한이 지정된 액세스 제어 항목이 포함되어 있습니다. 따라서 요청한 작업이 수행되지 않았습니다. 구성 요소 서비스 관리 도구를 사용하여 이 보안 권한을 수정할 수 있습니다.

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

USER32 / ID: 1076

이벤트 형식: 경고

이벤트 원본: USER32

이벤트 범주: 없음

이벤트 ID: 1076

날짜: 2009-09-04

시간: 오전 8:21:57

사용자: S-1-5-21-1641441135-2622180848-1748528849-1003

컴퓨터: VRS_LUCIS_COMP5

설명:

이 컴퓨터의 최근 예상지 못한 재시작에 대해 사용자가 제공한 이유는 다음과 같습니다: 시스템 오류: 중지 오류

부차적 이유: 0x805000f

설명:

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

데이터:

0000: 0f 00 05 08 ....

2009/09/06

MSExchangeSA / ID: 9219

2009/08/12

2009년 8월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/ms09-044.mspx

이 보안 업데이트는 Microsoft 원격 데스크톱 연결에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다. 이 취약점으로 인해 공격자가 터미널 서비스 사용자로 하여금 악성 RDP 서버에 연결하도록 유도한 경우, 또는 사용자가 이 취약점을 악용하는 특수하게 조작된 웹 사이트를 방문하는 경우 원격 코드 실행이 발생할 수 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

WINS의 취약점으로 인한 원격 코드 실행 문제점(969883)

http://www.microsoft.com/korea/technet/security/bulletin/ms09-039.mspx

이 보안 업데이트는 비공개적으로 보고된 WINS(Windows Internet Name Service)의 취약점 2건을 해결합니다. 이러한 취약점으로 인해 사용자가 WINS 서비스가 실행되는 영향 받은 시스템에서 특수하게 조작된 WINS 복제 패킷을 수신할 경우 원격 코드 실행이 발생할 수 있습니다. 기본적으로 WINS는 영향을 받는 운영 체제 버전에 설치되지 않으며, 이 구성 요소를 수동으로 설치한 고객만 이 문제의 영향을 받습니다.

Workstation 서비스의 취약점으로 인한 권한 상승 문제점(971657)

http://www.microsoft.com/korea/technet/security/bulletin/ms09-041.mspx

이 보안 업데이트는 비공개적으로 보고된 Windows Workstation 서비스의 취약점을 해결합니다. 이 취약점으로 인해 공격자가 특수하게 조작된 RPC 메시지를 만든 후 영향 받는 시스템으로 전송할 경우 권한 상승이 발생할 수 있습니다. 이 취약점 악용에 성공한 공격자는 임의 코드를 실행하여 영향을 받는 시스템을 완전히 제어할 수 있습니다. 이렇게 되면 공격자가 프로그램을 설치할 수 있을 뿐 아니라 데이터를 보거나 변경하거나 삭제할 수 있고 모든 사용자 권한이 있는 새 계정을 만들 수도 있습니다. 공격자가 이 취약점을 악용하려면 취약한 시스템에 대한 유효한 로그온 자격 증명이 필요합니다. 익명 사용자는 이 취약점을 악용할 수 없습니다.

Message Queuing의 취약점으로 인한 권한 상승 문제점(971032)

http://www.microsoft.com/korea/technet/security/bulletin/ms09-040.mspx

이 보안 업데이트는 비공개적으로 보고된 Windows MSMQ(Message Queuing Service)의 취약점을 해결합니다. 이 취약점으로 인해 사용자가 영향 받은 MSMQ 서비스에 대해 특수하게 조작된 요청을 받은 경우 권한 상승이 발생할 수 있습니다. 기본적으로 Message Queuing 구성 요소는 영향을 받는 운영 체제 에디션에 설치되지 않으며, 관리자 권한을 가진 사용자가 직접 설정해야만 사용할 수 있습니다. Message Queuing 구성 요소를 수동으로 설치하는 고객만 이 문제에 취약할 가능성이 높습니다.

Microsoft Windows의 ASP.NET 취약점으로 인한 서비스 거부 문제점(970957)

http://www.microsoft.com/korea/technet/security/bulletin/ms09-036.mspx

이 보안 업데이트는 비공개로 보고된 Microsoft Windows의 Microsoft .NET Framework 구성 요소의 서비스 거부 취약점을 해결합니다. 이 취약점은 IIS(인터넷 정보 서비스) 7.0이 설치되어 있고 ASP.NET이 영향을 받는 Microsoft Windows 버전에서 통합 모드를 사용하도록 구성된 경우에만 악용될 수 있습니다. 공격자는 관련된 응용 프로그램 풀이 다시 시작되기 전까지는 영향을 받는 웹 서버가 응답하지 못하도록 만드는 특수하게 조작된 익명의 HTTP 요청을 만들 수 있습니다. 클래식 모드에서 IIS 7.0 응용 프로그램 풀을 실행하는 고객은 이 취약점의 영향을 받지 않습니다.

텔넷의 취약점으로 인한 원격 코드 실행 문제점(960859)

http://www.microsoft.com/korea/technet/security/bulletin/ms09-042.mspx

이 보안 업데이트는 일반에 공개된 Microsoft 텔넷 서비스의 취약점을 해결합니다. 이 취약점으로 인해 공격자는 자격 증명을 획득한 후 이 자격 증명을 사용하여 영향 받는 시스템에 다시 로그인할 수 있습니다. 그런 후 공격자는 로그온한 사용자의 사용자 권한과 동일한 시스템에 대한 사용자 권한을 획득합니다. 이 시나리오에서는 결과적으로 영향 받는 시스템에서 원격 코드가 실행될 수 있습니다. 취약점 악용에 성공한 공격자는 프로그램을 설치하거나 데이터를 보고 변경하거나 삭제하고 모든 사용자 권한이 있는 새 계정을 만들 수 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

2009/07/25

COM / ID: 4691

MS-DTC가 실행되고 있는지 확인하십시오

(DtcGet Transaction Manager Ex() : hr = 0x8004d01b

인터넷을 하다 보면 런타임 오류로 인터넷 창이 다 닫치는데 혹 해결 방안이 있는지 궁금해서 올립니다.

2009/07/07

iisinfoctrs / ID: 1003

이벤트 형식: 오류

이벤트 원본: IisInfoctrs

이벤트 범주: 없음

이벤트 ID: 1003

날짜: 2009-06-28

시간: 오전 9:01:05

사용자: N/A

컴퓨터: JWS

설명:

IIS 정보 서비스 성능 데이터를 쿼리할 수 없습니다. 레지스트리가 반환한 오류 코드가 데이터 DWORD 0입니다.

2009/07/01

userenv / ID: 1000

이벤트 형식: 오류

이벤트 원본: Userenv

이벤트 범주: 없음

이벤트 ID: 1000

날짜: 2009-06-30

시간: 오전 9:01:05

사용자: NT AUTHORITY\SYSTEM

컴퓨터: XI

설명:

Windows에서 사용자 클래스 파일을 언로드할 수 없습니다. 로밍 프로필이 있는 경우 사용자 설정은 복제되지 않습니다. 관리자에게 문의하십시오.

자세한 내용 작업을 완료했습니다. , 빌드 번호 ((2195)).

ervice Control Manager / ID: 7003

이벤트 형식: 오류

이벤트 원본: Service Control Manager

이벤트 범주: 없음

이벤트 ID: 7003

날짜: 2009-06-30

시간: 오전 4:00:56

사용자: N/A

컴퓨터: jws7912

설명:

SAVRT 서비스는 다음의 존재하지 않는 서비스에 종속됩니다: SAVRTPEL

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

아무리찾아도 찾기가 힘드네요 ㅠㅠ 오류로그인데

2009/06/12

2009년 6월 마이크로소프트 보안 공지

요약: 이 보안 업데이트는 비공개적으로 보고된 취약점 2건을 해결합니다.

이 취약점은 Microsoft Windows 2000 Server 및 Windows Server 2003에 구현된 Active Directory와 Windows XP Professional 및 Windows Server 2003에 설치된 ADAM(Active Directory Application Mode)에서 발견되었습니다.

가장 심각한 취약점은 서비스 거부 조건을 허용할 수 있습니다. 이 취약점을 악용한 공격자는 영향을 받는 시스템을 원격으로 완전히 제어할 수 있습니다. 보안 업데이트는 LDAP 서비스가 특수하게 조작된 LDAP 또는 LDAPS 요청을 처리하는 동안 메모리를 할당하고 해제하는 방식을 수정하여 취약점을 해결합니다.

취약점으로 인한 영향: 원격 코드 실행

상세 정보: http://www.microsoft.com/korea/technet/security/bulletin/MS09-018.mspx

IIS(인터넷 정보 서비스)의 취약점으로 인한 권한 상승 문제점 (970483)

요약: 이 보안 업데이트는 Microsoft IIS(인터넷 정보 서비스)의 일반에 공개된 취약점 1건과 비공개적으로 보고된 취약점 1건을 해결합니다. 이러한 취약점이 있을 때 공격자가 인증을 요구하는 웹 사이트에 특수하게 조작된 HTTP 요청을 보낸 경우 권한이 상승될 수 있습니다.

이러한 취약점은 공격자가 허용되는 인증 유형을 지정하는 IIS 구성을 우회할 수 있도록 합니다.

그렇지만 지정한 사용자가 파일에 액세스할 수 있는지 여부를 확인하는 파일 시스템 기반 액세스 제어 목록(ACL) 검사는 우회할 수 없습니다. 이 취약점의 악용에 성공해도 공격자의 권한은 여전히 파일 시스템 ACL의 익명 사용자 계정으로 제한됩니다. 이 보안 업데이트는 IIS에 대한 WebDAV 확장이 HTTP 요청을 처리하는 방식을 수정하여 취약점을 해결합니다.

취약점으로 인한 영향: 권한 상승

상세 정보: http://www.microsoft.com/korea/technet/security/bulletin/MS09-020.mspx

Windows 커널의 취약점으로 인한 권한 상승 문제점 (968537)

요약: 이 보안 업데이트는 권한 상승을 허용할 수 있는 Windows 커널의 공개된 취약점 2건과 비공개적으로 보고된 취약점 2건을 해결합니다. 이 취약점 악용에 성공한 공격자는 임의 코드를 실행하여 영향을 받는 시스템을 완전히 제어할 수 있습니다.

이렇게 되면 공격자가 프로그램을 설치할 수 있을 뿐 아니라 데이터를 보거나 변경하거나 삭제할 수 있고 모든 사용자 권한이 있는 새 계정을 만들 수도 있습니다. 이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다. 익명의 사용자에 의해서나 원격으로는 이 취약점을 악용할 수 없습니다.

이 보안 업데이트는 특정 커널 개체 변경 내용의 유효성 검사, 사용자 모드에서 커널로 전달된 입력의 유효성 검사 및 시스템 호출에 전달된 인수의 유효성 검사에 사용되는 방법을 수정하여 이러한 취약점을 해결합니다. 또한 Windows 커널이 오류 상황에서 포인터를 정리하도록 하여 취약점을 해결하기도 합니다.

취약점으로 인한 영향: 권한 상승

상세 정보: http://www.microsoft.com/korea/technet/security/bulletin/MS09-025.mspx

RPC의 취약점으로 인한 권한 상승 문제점 (970238)

요약: 이 보안 업데이트는 RPC 마샬링 엔진이 내부 상태를 적절히 업데이트하지 않는 Windows RPC(원격 프로시저 호출) 기능의 공개된 취약점을 해결합니다.이 취약점으로 인해 공격자는 영향 받은 시스템에서 임의 코드를 실행하고 시스템을 완전하게 제어할 수 있게 됩니다. 이 업데이트는 RPC 마샬링 엔진이 내부 상태를 업데이트하는 방식을 수정하여 이 취약점을 해결합니다.

취약점으로 인한 영향: 권한 상승

상세 정보: http://www.microsoft.com/korea/technet/security/bulletin/MS09-026.mspx

2009/05/08

C#, gzip 압축 예제 코드

using System.IO.Compression;

FileStream fs = new FileStream("c:\\wssplex.gz",FileMode.CreateNew);

GZipStream gz = new GZipStream(fs, CompressionMode.Compress);

StreamWriter sw = new StreamWriter(gz);

sw.Write("data");

sw.Close();

http://msdn.microsoft.com/ko-kr/library/system.io.compression.gzipstream.aspx

2009/04/16

2009년 4월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/Bulletin/ms09-013.mspx

이 보안 업데이트는 Microsoft Windows HTTP Services(WinHTTP)의 공개된 취약점 1건과 비공개로 보고된 취약점 2건을 해결합니다. 가장 위험한 취약점으로 인해 원격 코드 실행이 허용될 수 있습니다. 이 취약점을 악용한 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다. 이렇게 되면 공격자가 프로그램을 설치할 수 있을 뿐 아니라 데이터를 보거나 변경하거나 삭제할 수 있고 모든 사용자 권한이 있는 새 계정을 만들 수도 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

Internet Explorer 누적 보안 업데이트 (963027)

http://www.microsoft.com/korea/technet/security/Bulletin/ms09-014.mspx

이 보안 업데이트는 Internet Explorer에 대해 비공개적으로 보고된 취약점 4건과 공개된 취약점 2건을 해결합니다. 이 취약점으로 인해 사용자가 Internet Explorer를 사용하여 특수하게 조작된 웹 페이지를 보거나 HTTP 프로토콜을 사용하여 공격자의 서버에 연결할 경우 원격 코드 실행을 허용할 수 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

Windows의 취약점으로 인한 권한 상승 문제점 (959454)

http://www.microsoft.com/korea/technet/security/Bulletin/ms09-012.mspx

이 보안 업데이트는 Microsoft Windows에서 발견되어 공개적으로 보고된 네 가지 취약점을 해결합니다. 이 취약점으로 인해 공격자가 시스템에 로그온하고 특수하게 조작된 응용 프로그램을 실행할 경우 권한 상승이 발생할 수 있습니다. 공격자가 이 취약점을 악용하려면 로컬 컴퓨터에서 코드를 실행할 수 있어야 합니다. 이러한 취약점을 성공적으로 악용한 경우 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다.

Microsoft ISA Server 및 Forefront Threat Management Gateway(Medium Business Edition)의 취약점으로 인한 서비스 거부 문제점 (961759)

http://www.microsoft.com/korea/technet/security/Bulletin/ms09-016.mspx

이 보안 업데이트는 Microsoft ISA(Internet Security and Acceleration) Server 및 Microsoft Forefront TMG(Threat Management Gateway), MBE(Medium Business Edition)에 대해 비공개적으로 보고된 취약점과 일반에 공개된 취약점을 해결합니다. 이러한 취약점으로 인해 공격자는 영향을 받는 시스템에 특수하게 조작된 네트워크 패킷을 보내 서비스 거부를 유발할 수 있으며 사용자가 악의적인 URL을 클릭하거나 공격자가 제어하는 콘텐츠가 포함된 웹 사이트를 방문하는 경우 정보 유출이 발생할 수 있습니다.

SearchPath의 혼합 보안 위협 취약점으로 인한 권한 상승 문제점 (959426)

http://www.microsoft.com/korea/technet/security/Bulletin/ms09-015.mspx

이 보안 업데이트는 Windows SearchPath 기능에서 발견되어 일반에 공개된 취약점을 해결합니다. 사용자가 특수하게 조작된 파일을 특정 위치에 다운로드한 후에 특정 상황에서 해당 파일을 로드할 수 있는 응용 프로그램을 여는 경우 권한 상승을 허용할 수 있습니다.

2009/04/10

Userenv / ID: 1041

{7B849a69-220F-451E-B3FE-2CB811AF94AE}에 대한 DllName 레지스트리 항목을 쿼리하지 못해서 항목이 로드되지 않습니다. 잘못된 등록으로 인해 쿼리하지 못했을 가능성이 높습니다.

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2009/04/07

Bat To Exe Converter, 배치파일(bat,cmd)을 실행파일(exe) 로 변환해주는 유틸

이거 괜찮은 유틸이군요.^^

Bat To Exe Converter. http://www.f2ko.de/ 에서 다운로드 가능

최근 버젼이 1.5 까지 인것 같습니다.

사용법은 간단하므로,. 특별히 설명은 필요 없을듯...^^

그외 유틸로는, Audio/Video 를 Exe 로 변환하는 것. Vbscript 나 Javascript 를 Exe 로 변환하는 것등 다양한 유틸들을 공개하고 있습니다.

가상 드라이브 (Virtual CD-ROM drive), Gizmo Drive

그외,. 무료로 공개되는 여러가지 툴들도 있지만,. Arainia 에서 제공되는 Gizmo Drive 도 꾀 괜찮은 툴 같습니다. (최근에 관심을 받았던 이응도 사용자가 많아지니 이제 돈받는군요... -_-;;)

http://arainia.com/software/gizmo/overview.php?nID=4

Gizmo 솔루션 형태로, 같이 포함되어 있는데 Script, Database, Editor, Hasher 등도 함께 들어가 있는 패키지를 통해서 설치를 해야 합니다.

이미지를 로드해서 드라이브에 걸려면, 커널드라이버를 설치해야 하므로 여타 가상 드라이브처럼 리붓을 해줘야 합니다. (몇몇은 안하는것도 있죠.)

2009/04/06

C#, .log .txt 등 로그파일 정리

Apache 는 loglotate 가 있어서 자동 삭제등이 가능하지만, IIS 는 그런게 없어서 로그 파일 관리를 위한 별도의 프로그램이나 스크립트를 돌려야 합니다. 그와 같은 상황에서 활용할수 있을 것 입니다.

다음 코드는,. C# 기준의 로그파일을 관리할수 있는 간단한 명령행 프로그램을 만들는 코드 입니다. 코드에서는 인자값으로 [ 지정폴더, 초과일자, 확장자, 폴더모드] 등을 지정해 줄수 있습니다.

Log File Cleanup App for Windows

http://www.codeproject.com/KB/cs/WinFileCleanup.aspx

위 코드의 단점은,. 인자값에 입력한 정확한 확장자 비교가 되지 않습니다. 이를테면,. *.htm 이면 *.html 도 같이 경로가 반환 됩니다. 그래서,. 2번째 날짜 비교하는 부분에서 확장자를 한번더 체크해줘야 할 수도 있습니다. 실제 확장자 비교가 아니라 문자열 패턴 체크 이기 때문 입니다.

위 코드에서,. 좀더 수정을 해 본다면 응용프로그램 설정파일에 정리해야 할 폴더 리스트 그리고, 소스코드에서 지정된 확장자가 아닌 사용자 입력 확장자로 제한이 없도록 하면 좀더 다양하게 활용을 할수가 있을것 같습니다.

Directory 및 File 클래스가 좀더 가볍기는 하지만,. 다양한 제어를 추가하고자 한다면 폴더 및 파일 에 대한 다양한 정보를 반환해 주는 DirectoryInfo 및 FileInfo 클래스를 사용해 보는 것도 좋을것 같습니다.

^^

2009/04/02

Windows Server 2008 Foundation 발표

Microsoft 에서, 저가 서버 시장 공략을 위해서 Windows Server 2008 Foundation 이란 제품을 발표 하였습니다. 저가인 만큼 기능이 상당히 제한적 입니다.

관련기사:

http://www.zdnet.co.kr/ArticleView.asp?artice_id=20090402083249

http://www.idg.co.kr/newscenter/common/newCommonView.do?newsId=54846&parentCategoryCode=0100&categoryCode=0000

정말,. 간단하게 심플하게 운영할 것이라면 도움은 될것 같습니다.

도움이라면,. Linux 로 하기 그렇고,. Windows 기반으로 하고 싶은 상황정도?...^^

OEM 으로만 공급되므로,. 별도로 다운 받아서 테스트를 해보거나 그런건 제공하지 않는것 같습니다.

이전에 OEM 으로 공급되는 여타 소프트웨어 처럼 말이죠.

<테크넷이나 MDSN 에도 없더군요. 아직 안올려진 것인지 아니면 계획이 없는건지 모르겠지만...>

2009/03/27

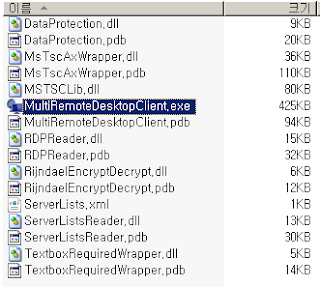

Multi Remote Desktop Client .NET

오픈소스 프로젝트로,. 소스코드까지 배포가 되므로,. 자신의 작업환경에 맞게 개선도 가능하리리 봅니다.

다운로드 : http://www.codeproject.com/KB/cs/RemoteDesktopClient.aspx

이전에도 소개된게 몇개 있지만,. 이번 유틸은 닷넷 기반으로 만들어져 있으며, 역시 원격 데스크톱 라이브러리를 참조하고 있습니다. 성능 부분에서는, 아직 조금더 개선이 되어야 할것 같습니다.

그리고, 테스트 한바로는 화면 크기 설정에 따라서는 태스크바 클릭이 되지 않고 그윗 부분의 바탕화면이 클릭되는 것 같습니다.

RD Tabs - http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=72

Terminals - http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=32

mRemote - http://

26-Multi-Remote-Desktop-Client-NET.png

2009/03/11

포트 포워딩(Port Forward) 유틸

그러나, 윈도우는 자체적으로는 지원하지 않죠..

http://www.quantumg.net/portforward.php

위 유틸은, 소스코드를 포함해서 공개되어 있는 유틸 이며, 사용법도 간단합니다.

(*gui 툴의 경우에는 VC++8 런타임 라이브러리가 설치되어 있어야 합니다. ms download 에서...)

추가로, 명령행 기반으로도 제공하고 있습니다.

C:\>trivial_portforward.exe 555 ◯.◯.◯.◯:80

received connection from 10.0.0.2

connection to ◯.◯.◯.◯:80 established

프로그램을 실행하면 로컬에 새로운 포트가 생성이 되고, 원격지에서 새로 생성된 포트로 접속을 하게 되면 지정된 포트로 연결이 포워딩 됩니다.

보안성을 높이고자 하는 경우에는 도움이 될만한 툴일듯 싶습니다.

그 반대로 보안 때문에 연결이 제한적일 경우에도...^^

11-portforward_screenshot.png

정규편식(RegularExpression) 온라인 테스터

http://www.gskinner.com/RegExr/

플래시로 만들어져 있어서 매우 깔끔 합니다.

물론 위와 같은 온라인 테스팅 페이지를 검색해 보면 많이 있기는 하지만,...

깔끔함에 맘이 들었다고나 할까요?..^^

2009년 3월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS09-006.mspx

요약: 이 보안 업데이트는 Windows 커널에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니.

가장 심각한 취약점의 경우 사용자가 영향을 받는 시스템에서 특수하게 조작된 EMF 또는 WMF 이미지 파일을 보면 원격 코드 실행이 허용될 수 있습니다.

이 보안 업데이트는 GDI의 커널 구성 요소를 통해 사용자 모드에서 전달된 입력의 유효성을 검사하고,

커널이 핸들의 유효성을 검사하는 방식을 수정하고, Windows 커널이 특수하게 조작된 잘못된 포인터를 처리하는 방식을 변경하여 취약점을 해결합니다.

취약점으로 인한 영향: 원격 코드 실행

SChannel의 취약점으로 인한 스푸핑 허용 문제점 (960225)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-007.mspx

요약: 이 보안 업데이트는 Windows의 Secure Channel(SChannel) 보안 패키지에서 비공개적으로 보고된 취약점을 해결합니다. 공격자가 최종 사용자가 인증에 사용한 인증서에 액세스할 수 있는 경우 이 취약점으로 인해 스푸핑이 허용됩니다. 고객은 공격자가 다른 방법을 통해 인증에 사용된 인증서의 공개 키 구성 요소를 획득한 경우에만 영향을 받습니다.

이 보안 업데이트는 TLS 핸드셰이크 중에 서버가 키 교환 데이터의 구문을 분석하는 방식을 수정하여 취약점을 해결합니다.

취약점으로 인한 영향: 스푸핑

DNS 및 WINS 서버의 취약점으로 인한 스푸핑 허용 문제점 (962238)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-008.mspx

요약: 이 보안 업데이트는 Windows DNS 서버 및 Windows WINS 서버에 대해 비공개적으로 보고된 취약점 2건 및 일반에 공개된 취약점 2건을 해결합니다. 이러한 취약점을 통해 원격 공격자가 인터넷을 통해 시스템에 대한 네트워크 트래픽을 공격자 자신의 시스템으로 리디렉션할 수 있습니다.

이 보안 업데이트는 Windows DNS 서버의 캐시 및 쿼리 유효성 검사 방식과 Windows DNS 서버 및 Windows WINS 서버의 WPAD 및 ISATAP 등록 방식을 수정하여 취약점을 해결합니다.

취약점으로 인한 영향: 스푸핑

2009/03/07

Disk / ID: 52

CrystalDiskInfo, S.M.A.R.T. 을 지원하는 디스크 정보 툴

단일 파일로 구성된 유틸이며, 압축 파일을 아무데나 다운로드후 풀어서 실행 파일을 실행하면 됩니다. 요즘 나오는 디스크는 S.M.A.R.T. 기능을 지원하는데요. 이 기능을 통해서 디스크의 현재 상태를 모니터링하는 유틸 입니다. 그리고 무료 입니다.

다운로드: http://crystalmark.info/download/index-e.html#CrystalDiskInfo

챠트로 일정 시간내의 흐름을 볼수 있는 기능과, 로그파일로 저장도 해줘서 필요한 경우 자료로 쓸수 있을것 같습니다.

제 컴퓨터를 체크해 보았는데요,. 디스크 2개 바로 앞에 쿨러가 있어서 온도가 두개 모두 30도를 넘지 않는 군요..^^

06-CrystalDiskinfo.jpg

2009/03/04

Server ActiveSync / ID: 3033

2009/02/27

DreamSpark!!, 한글버전 소프트웨어 업데이트 및 고등학교 학생에까지 사용 영역 확대!!

마이크로소프트의 최신 기술 SW 들을 무료로 다운로드 받도록 함으로서 글로벌 IT 인재로서의 성장을 지원

학생인증 방법

- ISIC 국제학생증을 통한 인증

- DreamSpark 자유이용권을 이용한 인증

- Live@Edu 도입학교 학생들은 학교에서 발급받은 Live ID 로 로그인만 하면 이용가능

- Live@Edu 도입학교 :

서강대학교, 건국대학교,동양공업전문대학, 신구대학, 백석예술대학, , 열린사이버대학교,

서울여자간호대학교, 상명대학교, 신라대학교, 고신대학교

고등학교 학생들도 이용가능

- 고등학교의 관리자/선생님이 신청하여 인증 코드를 발급받아 이용 가능

- 고등학교 신청사이트 https://www.dreamspark.com/HighSchool/Default.aspx

후원기관 : 지식경제부 SW 산업진흥원

무료제공 SW 리스트 https://www.dreamspark.com 에서 확인

- Visual Studio 2008 Professional Edition : 전문가용 소프트웨어 개발 도구 (한글버전 제공)

- Visual Studio 2005 Professional Edition : 전문가용 소프트웨어 개발 도구 (한글버전 제공)

- Expression Studio 2 :

최신 인터랙티브 디자인 도구 세트, 아래의 4개 제품이 포함되어 있습니다. (한글버전 제공)

- Expression Media : 디지털 자산 관리 도구

- Expression Blend : 애플리케이션 제작 디자인 도구

- Expression Web : 웹사이트 제작 디자인 도구

- Expression Design : 일러스트 그래픽 디자인 도구

- Windows Server 2008 Standard Edition : 서버 운영 체제 (한글버전 제공)

- SQL Server 2008 Developer Edition: 데이터베이스 소프트웨어 (한글버전 제공)

- CCR & DSS Toolkit 2008 Academic Edition (NEW) : 분산환경 소프트웨어 서비스 제작도구

- Robotics Developer Studio 2008 (NEW): 로보틱스애플리케이션 개발 도구

- XNA Game Studio 3.0 (NEW) : 크로스 플랫폼 게임개발 도구

- XNA Creators Club 12 Month Trial Subscription :

XNA Studio 로 만든 게임을 XBOX360 에 포팅하고 여러자료를 받을 수 있는 유료 멤버십

이외에도 Express Edition 제품들과 IT Academy Student Pass 온라인 e-learning 코스 포함

2009/02/25

IIS 7 - Smooth Streaming with Sliverlight 2

Smooth Streaming - Beta - x86

http://www.iis.net/downloads/default.aspx?tabid=34&g=6&i=1829

Smooth Streaming for IIS 7.0 - Managing Your Presentations

http://learn.iis.net/page.aspx/569/smooth-streaming-for-iis-70---managing-your-presentations/

Smooth Streaming for IIS 7.0 - Exploring Bit Rate Changes

http://learn.iis.net/page.aspx/568/smooth-streaming-for-iis-70---exploring-bit-rate-changes/

Microsoft Sliverlight 2 에서는 여러 단계의 Bit Rate 로 인코딩을 하는 것을 지원하는데,. IIS 7 에 Smooth Streaming 모듈을 설치하고 각 미디어 파일 설정에 대역폭 비율을 정해주면 클라이언트의 네트워크나 성능에 따라서 끊김이 없으면서도 최대의 고화질로 스트리밍이 가능하도록 해주는 모듈 입니다.

물론, 현재는 베타 상태이기는 하지만,. 실버라이트 2.0 기반 스트리밍을 계획하고 있다면 최적화된 고품질 동영상을 클라이언트에게 제공해 줄수 있다는 점은 너무나 매력적인것 같습니다.

IIS 7 콘텐츠 압축(Compression) 성능

http://weblogs.asp.net/owscott/archive/2009/02/22/iis-7-compression-good-bad-how-much.aspx

IIS 7의 콘텐츠 압축에 관련해서, 압축 성능에 관련해서 성능 비교 자료가 잘 정리되어 있는 포스트 입니다. IIS 7 기반 웹사이트에서 압축을 고려하고 있다면 데이터 시트를 한번쯤 검토해 보는것도 좋을것 같습니다.

IIS튜닝 - Http 압축을 통한 트래픽 확장 (IIS 6)

http://www.wssplex.net/TipnTech.aspx?Seq=198

콘텐츠에 따라 다르지만, 압축의 효과는 매우 많은 장점을 가지고 있습니다.

2009/02/23

IIS 7, Denial of Service Attacks 차단 모듈

Dynamic IP Restrictions Extension

http://www.iis.net/downloads/default.aspx?tabid=34&g=6&i=1825

도스공격 단어 그 자체 일수도 있고, 그와 같은 방법을 이용하는 패스워드 공격등 특정 호스트 또는 다중 호스트에서의 대량 접속을 차단하는 모듈 입니다.

현재 베타 상태이기는 하나, 테스트 해보기에는 크게 무리는 없어 보입니다.

RC 단계까지만 되도 현재 IIS 7 환경에서, 도스 형태의 공격이 우려되는 사이트에는 적용을 해보는 것도 괜찮을것 같습니다.

GUI 옵션으로는, 동시접속수, 최대요청수, 요청간격초, 차단시간초, 차단후동작, 로깅 등입니다. 헤더를 분석해서 패턴을 추적하는 등의 복잡한 알고리즘이 아닌 IP 주소와 그 요청수를 지정된 임계치를 초과하는 경우 차단하는 방식 입니다.

이 모듈은, 서버 단위 뿐만 아니라 웹사이트 단위 레벨까지 적용이 가능 합니다. GUI 설정화면을 제공하므로 쉽게 설정이 가능 합니다.

2009/02/20

SMTPSVC / ID: 100

이벤트 ID : 100

종류 : 경고

설명 :

서버가 로그온 실패: 알 수 없는 사용자 이름이거나 암호가 틀립니다. 오류로 인해 Windows NT 계정 'inna'에 로그온하지 못했습니다. 데이터는 오류 코드입니다.

이렇게 나오네요.. 로그파일 확인하니

2009-02-18 14:30:05 114.44.143.161 jjoumoacd.com 0 251 18 -

2009-02-18 14:30:05 114.44.143.161 jjoumoacd.com 0 18 10 -

2009-02-18 14:30:05 114.44.143.161 jjoumoacd.com 0 36 10 -

2009-02-18 14:30:08 114.44.143.161 jjoumoacd.com 0 18 10 -

2009-02-18 14:30:08 114.44.143.161 jjoumoacd.com 0 36 10 -

2009-02-18 14:30:10 114.44.143.161 jjoumoacd.com 0 18 10 -

2009-02-18 14:30:10 114.44.143.161 jjoumoacd.com 0 36 10 -

2009-02-18 14:30:12 114.44.143.161 jjoumoacd.com 0 18 10 -

2009-02-18 14:30:12 114.44.143.161 jjoumoacd.com 0 36 10 -

2009-02-18 14:30:12 114.44.143.161 jjoumoacd.com 0 36 10 -

이부분으로 생각됩니다...

근데 중요한건 방화벽에서 해당 IP대역을 접속못하게 했는데도 어떻게 들어오는걸까요?

이 서버는 웹서버라서 pop3,smtp 포트를 전부 막아놓은 상태입니다..

2009/02/19

Unable to register with Framework

서버에 로그인을 하면, 종종 위와 같은 팝업 메시지가 뜨는데요. 실행 경로는 로그인 할때 보이는 것이므로 주로 Run 에 등록되어 있습니다.

"Popup"="\"C:\\Program Files\\RAID Web Console 2\\MegaPopup\\Popup.exe\""

위 처럼 등록되어 있는데, Popup.exe 는 Intel Raid Manager 프로그램에 포함된 유틸 입니다. 물론 "Unable to register with Framework" 는 위와 같은 경우 외에도 다양한 상황에서 발생하는 것 같습니다.

Popup.exe 의 로그를 보면,.

(Popup Log)(Fatal) D:\downloads\UNIV_POPUP_Development\app_viva\UNIV_Popup\Common\Communicator.cpp 759 : All try failed to register with Framework, Program is terminating.

(Popup Log)(Info) D:\downloads\UNIV_POPUP_Development\app_viva\UNIV_Popup\Common\Communicator.cpp 712 : Event Notification Application failed to listen on port 49152

(Popup Log)(Info) D:\downloads\UNIV_POPUP_Development\app_viva\UNIV_Popup\Common\Communicator.cpp 727 : Event Notification Application will listen on port 49153

위 로그에 나온 소스 경로는 당최 먼지..... -_-;;;

18-unable-to-register-with-framework.png

ASP.NET 에서 WMI 를 이용하여 IIS 제어 예제

http://www.codeproject.com/KB/aspnet/addhostheader.aspx

물론 위 예제는, \root\MicrosoftIISv2 네임스페이스를 접근하여 웹사이트를 생성등 제어하는 것이지만 기본 네임스페이스인 \root\cimv2 등에 접근 하면 시스템의 다양한 정보를 얻어 올수가 있습니다.

다만,. WMI 에 접근하기 위해서는 위 예제처럼 네트워크 서비스 계정, 인터넷 게스트 계정등에 또는 응용프로그램풀 실행 계정에 접근을 허용해 주어야 하기 때문에 보안 측면에서 볼때, 공개 서비스인 웹을 이용하는 방법은 잘관리되는 환경이 아니라면 추천할 만한 접근 방법은 아닙니다.

2009/02/17

C#, Windows Installer 를 통한 설치 프로그램 목록 얻어오기

Installer wi = (Installer)Activator.CreateInstance(Type.GetTypeFromProgID("WindowsInstaller.Installer"));

StringList sl = wi.Products;

foreach (string pn in sl)

{

Console.WriteLine(wi.get_ProductInfo(pn, "ProductName"));

}

get_ProductInfo(pruduct, attribute) 에서 사용할수 있는 속성(attribute) 값은,

"HelpTelephone"

"InstallDate"

"InstallLocation"

"InstalledProductName"

"InstallSource"

"LocalPackage"

"ProductID"

"Publisher"

"PackageName"

"RegCompany"

"RegOwner"

"URLInfoAbout"

"URLUpdateInfo"

"VersionMinor"

"VersionMajor"

"VersionString"

"Transforms"

"Language"

"AssignmentType"

"PackageCode"

"PackageName"

"ProductIcon"

"ProductName"

"Version"

"InstanceType"

위의 COM 개체를 사용할려면, Microsoft Windows Installer Object Library 를 Interop 해와야 합니다. 실행을 하면 다음처럼 프로그램 목록이 나옵니다.

Compatibility Pack for the 2007 Office system

Microsoft Office PowerPoint Viewer 2007 (Korean)

Microsoft .NET Compact Framework 1.0 SP3 Developer

Windows Live Messenger

MSXML 6 Service Pack 2 (KB954459)

Microsoft .NET Framework 3.0 Service Pack 2

.......

이게 필요했던 이유가 문자열 값중 "MsiExec.exe /I{9CAEFF6D-8A27-48F4-8340-509F6A248CAD}" 실행경로를 제어판을 이용하지 않고 프로그램을 삭제하기 위해서 였습니다.

이것보다 더 좋은 방법이 있을까요?...

아시는 분이라면 댓글 부탁드립니다.

2009/02/11

2009년 2월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS09-002.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 취약점 2건을 해결합니다. 이 취약점들은 모두 사용자가 Internet Explorer를 사용하여 특수하게 조작된 웹 페이지를 볼 경우 원격 코드 실행을 허용할 수 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다. 보안 업데이트는 악용 가능 조건을 발생시키는 Internet Explorer의 오류 처리 방식을 수정하여 이러한 취약점을 해결합니다.

심각도:긴급 - Windows XP, Windows Vista에서 실행하는 Internet Explorer 7보통 - Windows Server 2003, Windows Server 2008에서 실행하는 Internet Explorer 7

취약점으로 인한 영향: 원격 코드 실행

제목: Microsoft Exchange의 취약점으로 인한 원격 코드 실행 문제점 (959239)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-003.mspx

요약: 이 보안 업데이트는 Microsoft Exchange Server에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다. 첫 번째 취약점은 특수하게 조작된 TNEF 메시지가 Microsoft Exchange Server에 전달될 경우 원격 코드 실행을 허용할 수 있습니다. 이 취약점 악용에 성공한 공격자는 Exchange Server 서비스 계정 권한을 사용하여 영향을 받는 시스템을 완전히 제어할 수 있습니다. 두 번째 취약점은 특수하게 조작된 MAPI 명령이 Microsoft Exchange Server에 전달될 경우 서비스 거부 문제를 일으킬 수 있습니다. 이 취약점 악용에 성공한 공격자는 Microsoft Exchange System Attendant 서비스와 EMSMDB32 공급자를 사용하는 기타 서비스가 응답을 중지하도록 만들 수 있습니다. 보안 업데이트는 Microsoft Exchange Server에서 TNEF 메시지 및 MAPI 명령을 해석하는 방법을 수정하여 취약점을 해결합니다.

심각도:긴급 - Exchange 2000 Server, Exchange Server 2003, Exchange Server 2007

취약점으로 인한 영향: 원격 코드 실행

제목: Microsoft SQL Server의 취약점으로 인한 원격 코드 실행 문제점 (959420)

http://www.microsoft.com/korea/technet/security/bulletin/MS09-004.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft SQL Server의 취약점을 해결합니다. 신뢰할 수 없는 사용자가 영향을 받는 시스템에 액세스하거나 영향을 받는 시스템에 SQL 주입 공격이 발생할 경우 이 취약점으로 인해 원격 코드가 실행될 수 있습니다. SQL Server 7.0 서비스 팩 4, SQL Server 2005 서비스 팩 3 및 SQL Server 2008이 설치된 시스템은 이 문제의 영향을 받지 않습니다. 보안 업데이트는 확장 저장 프로시저에 전달되는 입력 매개 변수의 유효성을 검사하여 취약점을 해결합니다.

심각도:중요 - SQL Server 2000, SQL Server 2005, SQL Server 2000 Desktop Engine (WMSDE), Windows Internal Database (WYukon)

취약점으로 인한 영향: 원격 코드 실행

2009/02/07

IIS 관련 레지스트리 값

http://blogs.iis.net/ksingla/archive/2007/12/30/list-of-registry-keys-affecting-iis7-behavior.aspx

Common (keys read by many parts of IIS)

WAS

IISADMIN

W3WP

ASP

IIS Manager and WMSVC

W3TP (Keys affecting thread pool manager used by WAS and worker process)

에 해당하는 레지스트리 경로 및 값을 정리해 놓은 포스트.

IIS 7, 오프라인 파일을 이용한 Configuration 공유 구성

그런데,. .Config 의 원본을 제공하는 서버가 죽는 경우에는 참조하는 서버들 모두 웹서버 작동오류가 발생 합니다. 그런것을 대비하여 DFS(분산파일시스템) 을 이용하는데요,.

Setting up Shared configuration on IIS 7.0

http://blogs.iis.net/wonyoo/archive/2009/01/12/setting-up-shared-configuration-on-iis-7-0.aspx

위 포스트를 참고해 보면 제어판의 "오프라인 파일"을 이용하여 원본 서버가 죽더라도 캐시된 파일을 이용하여 참조 서버에서는 정상적으로 작동이 가능하도록 팁을 공개하고 있습니다.

"오프라인 파일" 은 그 이전 운영체제의 보조프로그램의 "동기화" 와 같습니다.

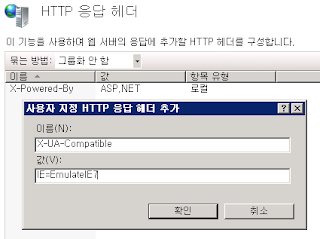

IIS, Explorer 8.0 에서 Explorer 7 호환모드(EmulateIE7)로 작동하도록 헤더 설정

그래서 기존에 웹표준에 잘 맞지 않는 Explorer 에만 맞춘 웹사이트의 경우 깨져 보일수가 있는데요, Microsoft 에서 이에 대한 대안으로 각 웹페이지의 head 태그를 추가하거나 헤더에 특정 값을 추가하는 경우 IE 7 호환 모드로 작동이 되도록 기능을 추가 하였습니다.

Explorer 8.0 에서 렌더링하는 Html 표준에 맞지 않는 경우 위처럼 페이지가 깨져 보이는 아이콘이 보이며, 클릭하는 경우 IE 7 호환 모드에서 작동하게 됩니다. 이는 사용자의 동작이 필요한 경우 입니다.

IE 7 호환 모드로 작동하게 할려면, 웹서버의 헤더에 다음 문자열이 추가 되면 됩니다.

IE=EmulateIE7

웹서버별로, 관리 스크립트 또는 명령어, GUI 설정 화면등 다양한 방법으로 추가가 가능 합니다.

IIS 7 에서는,

applicationhost.config 파일에서 수정하여 적용하는 경우,

<customHeaders>

<clear />

<add name="X-Powered-By" value="ASP.NET" />

<add name="X-UA-Compatible" value="IE=EmulateIE7" />

</customHeaders>

<redirectHeaders>

<clear />

</redirectHeaders>

</httpProtocol>

GUI 모드에서는,

위와 같이 등록해 줍니다. 물론 위와 같이 등록을 해주면 applicationhost.config 에서 수정을 해준것처럼 해당 웹사이트의 web.config 에도 동일한 코드가 추가 됩니다.

IIS 6 에서도, GUI 모드는 거의 같은 방법이고, 관리 스크립트에서는 다음과 같이 하면 됩니다.

먼저, adsutil get w3svc/HttpCustomHeaders 를 실행하여, 기존에 등록된 헤더 목록을 확인 합니다. 그런 다음에, 기존 헤더와 새로 추가할 헤더를 같이 등록해 줍니다. (*추가 방식이 아닌 Set 이므로 기존 헤더를 같이 명시해 주지 않으면 덮어 쓰기가 됩니다.)

참고로, html 웹페이지에서 특정 페이지만 추가할 경우 다음과 같이 html head 태그에 추가해 주면 됩니다.

06-ie8-ie7-emul.png

06-ie7-header.png

IIS 7, 모듈(Module) 관련 문서 모음

Web Analytics Tracking Module

http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=92

Image Gallery Directory Listing Module

http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=91

URL Rewrite Module

http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=87

Application Request Routing Module

http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=79

Backup & Restore Module

http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=74

미디어 팩(Media Pack) Bit Rate Throttling Module

http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=69

Request Filtering Module

http://www.wssplex.net/TipnTech.aspx?Seq=396

이외에도, 수많은 모듈이 있으며 프로그래밍이 가능하다면 모듈 작성 및 추가는 그리 어렵지 않게 추가가 가능한 IIS 7 입니다.

IIS 7, head 또는 body 문자열 추가 기능을 이용한 Web Analytics Tracking Module

Web Analytics Tracking Module

http://learn.iis.net/page.aspx/480/sample-web-analytics-tracking-module/

(*다운로드는 로그인 필요.)

위 모듈의 이름은 Web Analytics 되어 있습니다만, 사실 </body> 태그 앞에 추가하고 싶은 그 어떤 문자열도 넣을수가 있어서 유용함은 꾀 높습니다.

옵션으로는 기본 body 태그외 head 태그도 지원 합니다.

위와 같은 방법은 사실, Google Analytics 코드를 넣는 예제 입니다만,. Google Analytics 처럼 Script 기반 분석코드를 이용하는 Web Analyzer 는 모두 적용이 가능하고,. 더 중요한 점은 사용자 웹페이지의 그어떤 추가적인 작업도 필요가 없다는 점일것 같습니다.

IIS 7 이 모듈화 되고, 사용자가 개발한 모듈을 쉽게 추가가 가능해서 정말로 다양한 모듈이 개발되고 있는것 같습니다. 모듈 개발도 기존의 VC++ 같은 언어가 아닌 닷넷같은 Managed 코드로도 가능하지요.^^

06-iis7-module-web-analytics.png

2009/02/05

IIS 7, 디렉토리 이미지 갤러리 모듈

Image Gallery Directory Listing Module for IIS7

http://www.iis.net/downloads/default.aspx?tabid=34&g=6&i=1325

이러한 디렉로토리에 .jpg, .gif, .png 등의 이미지 파일이 있는 경우 해당 파일들의 썸네일을 만들어서 디자인된 웹페이지 이미지 갤러리 형식으로 보여주는 모듈 입니다.

예제 페이지는 http://wallpaper.iis7.org/gallery/ 처럼, /gallery/ 웹디렉토리를 브라우징 하면 보이는 것처럼 이미지 갤러리 형식으로 변환해 줍니다.

별도의 스타일 템플릿 파일을 제공해주므로 그 파일을 사이트에 맞게 수정해서 일관성을 줄수도 있을것 같습니다.

ProcWatch, 작업자 프로세스 및 사이트 모니터링 도구

ProcWatch 에 대한 다운로드나 설명은 개발자의 Spaces 를 참고하면 되겠습니다.

http://egon-gamper.spaces.live.com/

ProcWatch 가 지원하는 기능을 보면,

첫번째(CPU Limits)로 특정 오류이던지 아니면 웹사이트 접속자 증가라던지 어떤 이유에서 작업자 프로세스(w3wp.exe) 의 CPU 사용량이 지정된 임계치를 넘는 경우 작업자 프로세스의 실행 우선순위를 낮음으로 해서 서버를 보호하는 방법과,

두번째(URL Checks)로, 특정 페이지의 정상작동을 체크하는 기능 입니다.

지정된 페이지의 Http Status 코드를 체크하며, 문제가 있는 경우 해당 응용프로그램 풀을 자동으로 재생 처리 합니다.

세번째(NLB Start/Stop)로, NLB 서비스 관리인데 이것은 테스트 기능으로 넣어 놓았다고 합니다. NLB 에서는 포트의 정상작동 여부만 체크를 하지 웹서비스 이상유무를 체크하지 않기 때문에 웹서비스에 이상이 있는 경우 해당 서버의 NLB 서비스를 Stop 하면 다른 서버로 요청이 넘어가기 때문에 서비스 다운타임을 줄일수 있습니다.

다운로드나 설정파일 ProcWatch.config 의 위 3가지 항목의 설정 방법등은 위 Spaces 를 참고해 보시기 바랍니다.

ps, 설명서에는 닷넷 프레임워크 2.0 필요하다고 하는데, 실제 설치 인스톨러에서 체크사항에 닷넷 프레임워크 3.5 설치를 요구하고 있습니다.

Alex FTPS Client, SSL 지원 닷넷기반 클라이언트 툴 및 라이브러리

Alex FTPS Client

http://www.codeplex.com/ftps

물론,. SSL FTP를 지원하는 라이브러리는 http://www.wssplex.net/TipnTech.aspx?Category=VariousTips&Seq=5 와 같이 공개코드가 몇몇 있습니다만,.

위 Codeplex 의 경우에는 닷넷프레임워크의 Linux 등 *nix 기반에서도 작동가능한 모노 프로젝트에서도 잘 작동한다고 합니다. 즉 모노가 설치되는 리눅스 뿐만 아니라 맥OS 와 솔라리스에서도 작동한다는 얘기 입니다.

라이브러리도 공개되어 있으므로 SSL FTP 클라이언트 구현이 필요한 경우에는 해당 라이브러리를 참조하여 쉽게 구현이 가능할것 같습니다.

Windows PowerShell Provider for IIS 7.0

Windows PowerShell Provider

http://www.iis.net/extensions/PowerShell

다운로드는 위 페이지에서 가능하며, 주요 기능은 다음과 같습니다.

보다 자세한 내용은 위 공식 사이트를 참고해 보는 것이 좋을것 같습니다.

-> Mangement of Sites/Apps/Vdirs/AppPools (create/start/stop/remove/convert/recycle)

-> Management of site bindings (add/change/remove)

-> Management of Handlers and Modules/Managed Modules (add/change/remove)

-> Enablement of Request Tracing

-> Backup and Restore of IIS configuration

-> Locking/unlocking of sections/elements/attributes

-> Getting file system path for config files and web application content

-> Access to run-time data, e.g.

---Exploring currently executing requests

---AppDomain Management

IIS 7.0 Configuration Reference

기존 닷넷의 config 상속 방법과 흡사하게 IIS 7 에서도 서버 및 사이트 설정을 차례 차례 상속으로 이어 받도록 했고, 이러한 방법은 보다 쉬운 사이트 관리를 제공해 주었습니다. 특히 마이그레이션 이나 서버관리자와 상관없이 사이트 설정이 가능하다는 점등...

그런데, 이러한 설정은 web.config 처럼 정해진 Property 또는 직접 정의 가능한 방법등으로 사이트의 속성값을 지정할수 있는데 그런것을 할려면 기본적인 작동 방법과 각 값들이 의미하는 내용을 알고 있어야 하겠죠.

http://www.iis.net/ConfigReference

위 페이지에는 각 값들에 대해서 상세하게 설명이 되어 있고, GUI 에서도 설정이 가능한 항목인 경우에는 GUI 스샷 설명도 같이 하고 있으므로 쉽게 이해를 할수가 있습니다.

웹서버 운영자 뿐만 아니라, IIS 7 환경에서 사이트를 개발하는 개발자들도 알아 두면 매우 좋을것 같습니다. 서버관리자는 항상 옆에 끼고(즐겨찾기...?) 있어야 할정도?...

참고로, 각 값들을 설정하는 파일은 ApplicationHost.config, Administration.config, Redirection.config 등에서 가능한데요. 이러한 값들은 서버 -> 응용프로그램 -> 사이트 단위로 상속을 받습니다.

Introducing IIS 7.0 Configuration Architecture

http://technet.microsoft.com/en-us/library/cc268239.aspx

NET Framework root -> server root -> Web Site root -> top-level directory -> subdirectory

서버단위는 (C:\Windows\System32\inetsrv\config)는 위 파일에서 설정이 가능하고, 응용프로그램 단위는 해당 응용프로그램이 시작되는 경우 C:\inetpub\temp\appPools (ApplicationHost.config 를 참조, 기본경로) 에 임시파일로 생성됩니다. 사이트는 각 웹사이트 루트의 web.config 입니다.

IIS 7.5 (Windows Server 2008 R2) 에서 FastCgi 성능 향상

http://blogs.iis.net/ksingla/archive/2009/01/22/improvements-to-fastcgi-in-iis-7-5.aspx

1. FastCgi 가 작동하는 응용프로그램 풀(프로세스) 에서 지정된 특정 파일 모니터링

--> 기존 web.config 수정 모니터링 처럼 FastCgi 에서도 가능하게 한것 같은데요. 그것 보다는 단순한 듯.

2. 실시간 튜닝 자동화

--> Windows 7 (Windows Server 2008 R2) 에서 maxInstances 등의 값을 0 으로 하는 경우에는 FastCgi 모듈이 요청 상태에 알맞게 FastCgi 인스턴스를 자동으로 조정

3. 추적

--> 대부분의 Cgi 는 자체 메시지 출력(Stdout)을 하는데, 에러시 기존에는 각자의 로깅방법등을 이용했는데 IIS 7.5 에서는 그것을 IIS Trace 에서 받을수 있음.

4. STDERR stream 핸들링

--> Stdout(StdErr) 의 값에 따라서 특정한 값에 해당하는 경우 지정된 서버 상태코드로 설정이 가능

2009/02/03

File Uploader in ASP.NET and ASP.NET MVC

http://www.codeproject.com/KB/aspnet/Uploader.aspx

위 프로젝트에서는, 기존에 업로드 컴포넌트 처럼 여러가지 속성을 통해서 업로드 파일을 제어가 가능 하도록 해주고 있어서 유용할것 같습니다.

uploader.UploadPath = Server.MapPath("~\\Content\\Uploads");

uploader.IsLowerName = true;

uploader.IsEncryptName = false;

uploader.Prefix = "Hello_";

uploader.Suffix = "_Boom";

uploader.AllowedExtensions.Add(".jpg");

uploader.AllowedExtensions.Add(".jpeg");

uploader.AllowedExtensions.Add(".gif");

uploader.AllowedExtensions.Add(".png");

bool success = uploader.DoUpload("MyFile");

if (success)

{

//TODO: Code to handle success

}

else

{

//TODO: Code to handle failure

}

SSL 보안서버 설치 도메인 급증

http://news.netcraft.com/SSL-survey

정확치는 않지만 아시아 지역에서는 한국의 SSL 적용이 굉장히 많아다고 한것 같습니다. 이유는 정보보호진흥원에서 개인정보를 다루는 사이트는 의무적으로 적용하도록 강제를 하고 있기 때문인것 같습니다.

Certificates Authority 는 뭐 전통적으로 VeriSign 의 독차지 이지만,. Comodo 의 약진도 눈에 띄고 점유율이 상당한것 같습니다. 국내에서는 거의 알려지지 않은 브랜드 이긴 하며, 최근에 조금씩 알려지기 시작했습니다.

Windows SxS 디렉터리 (%System Root%\WinSxS)에 대해

http://blogs.msdn.com/e7kr/archive/2009/01/15/9320376.aspx

간단하게 말하자면,. 이전에 많은 문제? 가 있었던 DLL 지옥을 해결하기 위한 하나의 대안으로 System32 폴더가 아닌 C:\WINDOWS\WinSxS 에서 필요한 라이브러리를 찾는것 입니다.

내용중 나오는 하드링크는 *nix 에서 매우 일반적인 Symbolic Link (Soft Link) 와 같은 비슷한 개념입니다. Vista, Windows Server 2008 에서는 Hard Link 와 Symbolic Link 를 생성할수 있는 명령어를 제공하고 있고 그외 운영체제의 경우에는 유틸리티를 이용하거나 API (http://msdn.microsoft.com/en-us/library/aa363860(VS.85).aspx) 를 이용해서 생성할수가 있습니다. Hard Link 는 동일한 NTFS 파티션 내에서만 생성이 됩니다.

2009/02/02

Microsoft iSCSI Initiator with WMI

그러나,. Windows 관리 인터페이스인 WMI 를 이용해서 정보를 얻거나 조작이 필요한 경우가 종종 있습니다. Microsoft iSCSI Initiator 를 설치하면 다음과 같은 WMI (root\wmi)네임스페이스내에 클래스가 추가 됩니다.

MSiSCSIInitiator_DeviceOnSession

MSiSCSIInitiator_IKEPresharedKeyAuthenticationinfo

MSiSCSIInitiator_initiatorClass

MSiSCSIInitiator_iSNSServerClass

MSiSCSIInitiator_LUNList

MSiSCSIInitiator_MethodClass

MSiSCSIInitiator_PersistentDevices

MSiSCSIInitiator_PersistentLoginClass

MSiSCSIInitiator_Portal

MSiSCSIInitiator_PortalGroup

MSiSCSIInitiator_SendTargetPortalClass

MSiSCSIInitiator_SessionClass

MSiSCSIInitiator_TargetAddress

MSiSCSIInitiator_TargetClass

MSiSCSIInitiator_TargetLoginOptions

MSiSCSIInitiator_TargetMappings

(물론 위 Class 말고도 ISCSI 클래스가 더 있습니다.)

다음 예제는, 현재 Active 상태인 세션 정보를 확인해 볼수 있는 Vbscript 입니다. 물론,. 각 클래스마다 제공되는 메소드가 있는 경우에는 특정 작동도 가능 합니다.

strComputer = "."

Set objWMIService = GetObject("winmgmts:\\" & strComputer & "\root\WMI")

Set colItems = objWMIService.ExecQuery("Select * from MSiSCSIInitiator_SessionClass",,48)

For Each objItem in colItems

Wscript.Echo "Target: " & objItem.TargetName

Wscript.Echo "SessionID: " & objItem.SessionID

Wscript.Echo "ConnectionInformation: " & objItem.ConnectionInformation

Next

C:\>test.vbs

Target: iqn.2009-01.drbd.windata.wssplexdrbd

SessionID: ffffffff96339644-4000013700000085

ConnectionInformation: iqn.1991-05.com.microsoft:wssplex-00

각 클래스마다 제공되는 Property 및 Method 는 WMI CMI Studio 같은 툴을 이용하시면 알수가 있습니다. 물론 각 값들은 Microsoft iSCSI Initiator 의 각 옵션값을 알고 있으면 쉽게 알아챌수가 있을것 입니다.

Web Platform Installer 1.0 다운로드

http://www.microsoft.com/downloads/details.aspx?FamilyID=3A41FAC1-ED06-4944-A24D-76C8DA31CF7D&displaylang=en

IIS Web Server

Visual Web Developer 2008 Express Edition

SQL Server Express Edition

.NET Framework

IIS Extensions (such as FTP 7.0 and URL Rewriter)

등등등.....

02-Web-Platform-Installer.png

02-Web-Platform-Installer-2.png

2009/01/31

VMware 에서 Windows Clusters 구성을 위한 공유 디스크 설정

다음 포스트는, 윈도우 클러스터를 구축하는 방법이 아닌 클러스터 구성에 필요한 요소중 하나인 공유 디스크를 VMware 에서 만드는 방법이 중점 입니다.

Set up VMware to install Windows clusters

http://articles.techrepublic.com.com/5100-10878_11-1058354.html

닷넷 프레임워크 트러블슈팅 가이드 (.NET Framework Troubleshooting Guide)

http://blogs.msdn.com/astebner/articles/454956.aspx

- Details about the .NET Framework 2.0 setup packaging

- Error codes that can appear during .NET Framework setup

- How to repair a broken version of the .NET Framework that ships with the OS

- How to resolve some specific types of .NET Framework setup failure

- How to remove broken .NET Framework builds

- .NET Framework service pack install issues

- Where to find log files

- Useful tools

- Other references

2009/01/29

Microsoft's iSCSI initiator 설치, 세팅 및 이용 - Howto

Microsoft's iSCSI initiator 구성도 그다지 어렵지도 않습니다. 다만 이러한 구성을 할려면 스토리지 서버에서 Target 이 작동해야 하는데,. Article 내에도 있지만 벤더사에서 제공해주는 소프트웨어나 또는 http://www.rocketdivision.com/ 같은 소프트웨어 기반의 Target 을 이용해도 됩니다.

저장프로시져(Stored Procedures) 및 함수(Functions)의 파라미터 조회

SO.name AS [ObjectName],

SO.Type_Desc AS [ObjectType (UDF/SP)],

P.parameter_id AS [ParameterID],

P.name AS [ParameterName],

TYPE_NAME(P.user_type_id) AS [ParameterDataType],

P.max_length AS [ParameterMaxBytes],

P.is_output AS [IsOutPutParameter]

FROM sys.objects AS SO

INNER JOIN sys.parameters AS P

ON SO.OBJECT_ID = P.OBJECT_ID

WHERE SO.OBJECT_ID IN ( SELECT OBJECT_ID

FROM sys.objects

WHERE TYPE IN ('P','FN'))

ORDER BY [Schema], SO.name, P.parameter_id

이를테면,. 특정 파라미터에 정의된 값을 찾아서 수정이 필요한 경우에 이용해 볼수 있을것 같고 그외 목적에 따라서 위 쿼리 스크립트를 약간만 수정해도 다양하게 이용할수 있을것 같습니다.

위 쿼리스크립트에 대한 자세한 내용은 해당 원문 페이지를 확인해 보시기 바라며, SQL Server 2005 이상에서만 지원 가능한 시스템뷰를 이용하므로 SQL Server 2000 에서는 작동하지 않습니다.

SQL Server Database File I/O Report

select db_name(mf.database_id) as database_name, mf.physical_name,

left(mf.physical_name, 1) as drive_letter,

vfs.num_of_writes, vfs.num_of_bytes_written, vfs.io_stall_write_ms,

mf.type_desc, vfs.num_of_reads, vfs.num_of_bytes_read, vfs.io_stall_read_ms,

vfs.io_stall, vfs.size_on_disk_bytes

from sys.master_files mf

join sys.dm_io_virtual_file_stats(NULL, NULL) vfs

on mf.database_id=vfs.database_id and mf.file_id=vfs.file_id

order by vfs.num_of_bytes_written desc

SQL Server 2000 에서는 2005 나 2008 처럼 다양한 시스템뷰 나 함수를 지원하지 않기 때문에 다음처럼 커서를 이용해서 임시테이블에 넣는 방법을 이용합니다.

DECLARE @DBID smallint

DECLARE @FILEID smallint

DECLARE @DBNAME sysname

DECLARE @FILENAME nvarchar(260)

CREATE TABLE #FileIOStats

(name sysname,

filename nvarchar(260),

drive_letter char(1),

NumberReads bigint,

NumberWrites bigint,

BytesRead bigint,

BytesWritten bigint,

IoStallMS bigint)

DECLARE ALLFILES CURSOR FOR

SELECT dbid, fileid, [name], [filename] FROM [master].[dbo].[sysaltfiles]

OPEN ALLFILES

FETCH NEXT FROM ALLFILES INTO @DBID, @FILEID, @DBNAME, @FILENAME

WHILE (@@FETCH_STATUS = 0)

BEGIN

INSERT INTO #FileIOStats

SELECT @DBNAME, @FILENAME, left(@FILENAME, 1), NumberReads, NumberWrites, BytesRead, BytesWritten, IoStallMS

FROM ::fn_virtualfilestats(@DBID, @FILEID)

FETCH NEXT FROM ALLFILES INTO @DBID, @FILEID, @DBNAME, @FILENAME

END

CLOSE ALLFILES

DEALLOCATE ALLFILES

SELECT * FROM #FileIOStats

DROP TABLE #FileIOStats

좀더 자세한 사항은 위 포스트를 참고해 보시기 바랍니다.

ASP.NET 에서의 세션(Session) 관리

Exploring Session in ASP.Net

http://www.codeproject.com/KB/aspnet/ExploringSession.aspx

2009/01/21

MS08-067(서버 서비스 취약점) 와 관련된 웜 감염 사례 급증

서버 서비스의 취약점으로 인한 원격 코드 실행 문제점 (958644)

http://www.microsoft.com/korea/technet/security/bulletin/ms08-067.mspx

와 관련하여 최근들어 웜 감염이 급증 하고 있다고 합니다. 이 웜의 이름은 Win32/Conficker.B 이며, "Downadup" 이라고도 합니다.

Win32/Conficker.B

http://support.microsoft.com/kb/962007/ko

http://www.microsoft.com/security/portal/Entry.aspx?Name=Worm:Win32/Conficker.B

그래서, 아직 패치가 적용되지 않는 시스템이 있다면 다시 한번 확인하여 보안 업데이트 적용을 하는 것을 권장 하고 있습니다.

참고로, 지난주에 발표된 악성 코드 제거툴 버젼의 DB 목록에 포함이 되어 있다고 합니다. 가장 마지막 버젼이라면 검출여부를 확인해 볼수 있습니다.

http://www.microsoft.com/security/malwareremove/default.mspx

ps. 마이크로 소프트에서 매월 정기적으로 배포하는 보안 업데이트를 사용자들은 실제적으로 적용을 잘 하지 않는다고 합니다. (*물론 서버는 잘하겠죠??..)

패치 배포후 30% 까지 적용하는데 무려 80일이 걸린다고 하니,...

http://www.idg.co.kr/newscenter/common/newCommonView.do?newsId=53094

2009/01/20

ASP.NET 2.0.50727.0 / ID: 1310

Exception information:

Exception type: HttpException

Exception message: 세션 상태 서버에 세션 상태 요청을 할 수 없습니다. ASP.NET 상태 서비스가 시작되었으며 클라이언트 포트와 서버 포트가 같은지 확인하십시오. 서버가 원격 컴퓨터에 있는 경우에는 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\aspnet_state\Parameters\AllowRemoteConnection의 값을 확인하여 해당 서버가 원격 요청을 받는지 확인하십시오. 서버가 로컬 컴퓨터에 있고 앞에서 언급한 레지스트리 값이 없거나 0인 경우에는 상태 서버 연결 문자열에 'localhost' 또는 '127.0.0.1'을 서버 이름으로 사용해야 합니다.

ASP.NET 2.0.50727.0 / ID: 1301

System.Web.HttpException: EventLogWebEventProvider 공급자가 이벤트를 기록하지 못했습니다(오류 코드: 0x80070057).

위치: System.Web.Management.EventLogWebEventProvider.ProcessEvent(WebBaseEvent eventRaised)

위치: System.Web.Management.WebBaseEvent.RaiseInternal(WebBaseEvent eventRaised, ArrayList firingRuleInfos, Int32 index0, Int32 index1)

ASP.NET 2.0.50727.0 / ID: 1309

Exception type: COMException

Exception message: 지정된 네트워크 이름을 더 이상 사용할 수 없습니다. (예외가 발생한 HRESULT: 0x80070040)

Stack trace: 위치: System.Runtime.InteropServices.Marshal.ThrowExceptionForHRInternal(Int32 errorCode, IntPtr errorInfo)

위치: System.Web.Hosting.IIS7WorkerRequest.ReadEntityCoreSync(Byte[] buffer, Int32 offset, Int32 size)

위치: System.Web.Hosting.IIS7WorkerRequest.ReadEntityBody(Byte[] buffer, Int32 size)

위치: System.Web.HttpRequest.GetEntireRawContent()

위치: System.Web.HttpRequest.FillInFormCollection()

위치: System.Web.HttpRequest.get_Form()

위치: System.Web.HttpRequest.get_HasForm()

위치: System.Web.UI.Page.GetCollectionBasedOnMethod(Boolean dontReturnNull)

위치: System.Web.UI.Page.DeterminePostBackMode()

위치: System.Web.UI.Page.ProcessRequestMain(Boolean includeStagesBeforeAsyncPoint, Boolean includeStagesAfterAsyncPoint)

FastCgi 에서 PHP 폴더의 실행 권한

물론 세팅 방법도 기존과 다르게 보다 쉽습니다.

FastCgi 에서 PHP 는,. IIS 6에서는 작업자 프로세스에 의해서 실행이 됩니다. 그래서 PHP 가 설치되어 있는 폴더(php-cgi.exe 가 위치하는 폴더) 에는 Network Service 계정 접근이 가능 해야 합니다.

보통 읽기(Read) 권한만 설정되어 있어도 PHP 스크립트는 매우 잘 작동 합니다. 그러나, PHP 코딩 방식중에 Include 등의 함수 호출에서 코드 방식에 따라서 오류(FastCgi 에서 Http 500)가 발생 합니다.

include 또는 require_once 에서 상대 경로를 호출할 경우인데요. 요즘 대부분의 include 에서 페이지 호출 방식은 상대경로(relative path)를 이용하고 있습니다.

물론,. $_SERVER["DOCUMENT_ROOT"] 처럼 절대 경로를 반환해 주는 환경 변수를 이용해서 include 하는 경우에는 문제가 없으나, "../" 와 같은 상대 경로를 이용할때에는 오류가 발생 합니다.

[error] PHP Warning:

failed to open stream:

No such file or directory in

/main.php on line 15

이러한 오류는, PHP Cgi 에서 실행(Read & Execute) 권한(permission)이 없기 때문 입니다.

개체 이름: D:\php5\php-cgi.exe

이미지 파일 이름: C:\WINDOWS\system32\inetsrv\w3wp.exe

기본 사용자 이름: NETWORK SERVICE

액세스: SYNCHRONIZE

ReadData (또는 ListDirectory)

실행/트래버스

ReadAttributes

위와 같이 작업자 프로세스 실행 계정에, 실행권한을 설정을 해줄 경우 기존 Linux 에서 작동하는 PHP 스크립트 대부분은 문제 없이 잘 작동 합니다.

물론, 세션 저장 폴더나 로깅 폴더등에는 추가적으로 쓰기/삭제 권한까지 필요 합니다.

19-php-fastcgi-ntfs-network-service.gif

2009/01/17

Troubleshooting a Windows Installer (MSI 트러블슈팅)

Windows Installer(*.msi, MSIserver) 는 msi 로 패키징된 소프트웨어 설치 관리자 입니다. 서비스 형태로 작동하고,. .msi 파일을 실행하면 자동으로 작동 합니다.

그것과 관련해서 설치 과정중 발생하는 오류에 대한 트러블슈팅(문제해결) 하는 방법에 관한 포스트 입니다.

참고로,. 문서 내용중에 있는 유틸

ERRLOOKUP.EXE : http://www.wssplex.net/TipnTech.aspx?Seq=376

Process Monitor : http://technet.microsoft.com/en-us/sysinternals/bb896645.aspx

W3C 의 한국어 HTML Validation 서비스

한글로 체크 결과를 알려주는 곳중 하나인,

http://validator.kldp.org/

그외,. 원래 사이트인 http://validator.w3.org/

Windows PowerShell Quick Reference

Download: http://download.microsoft.com/download/6/f/e/6fe76a96-cf04-4dc5-a3ba-3b6895e04934/powershell_reference.doc

Language: English

PowerShell 에서 사용되는 몇가지 예제를 정리해 놓은 파워쉘 퀵 레퍼런스 워드 문서.

2009/01/15

SRMSVC / ID: 12305

작업:

전자 메일 동작을 실행하고 있습니다.

할당량 한도에 도달했습니다.

파일 서버 리소스 관리자 이벤트 처리

컨텍스트:

동작 유형: 전자 메일 동작

동작 이름: 전자 메일 동작0

SMTP 서버: ◯.◯.◯.◯

메일 보낸 사람 주소: test@wssplex.net

메일 회신 주소: aaa@wssplex.net

메일 받는 사람 주소: file@wssplex.net;

메일 참조 주소:

메일 숨은 참조 주소:

메일 제목: 윈도우백업[◯.◯.◯.◯]-할당량 한도 초과 D:\폴더

메일 메시지 텍스트: WSSPLEX-FILE 서버의 D:\폴더에서 사용자 WSSPLEX-FILE\Administrator이(가) 할당량 한도를 초과했습니다. 할당량 한도는 40960.00MB이고 현재 43068.78MB(한도의 105%)를 사용 중입니다.

할당량 경로: D:\폴더

오류 관련 세부 내용:

오류: IMessage::Send - cdoNTLM, 0x80040211

2009/01/14

SMB의 취약점으로 인한 원격 코드 실행 문제점 (958687)

그런데,. SMB 이거와 관련한 패치가 너무 자주 나오는것 같습니다.. -_-;;;

139, 445 포트를 허용하지 않는 시스템 이라면 당장 적용하지 않아도 문제는 없을것 같습니다.

-----------

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft SMB (Server Message Block) 프로토콜의 취약점을 해결합니다. 이 취약점으로 인해 영향을 받는 시스템에서 원격 코드 실행이 발생할 수 있습니다. 최선의 방화벽 구성 방법과 표준 기본 방화벽 구성을 이용하면 기업 경계 외부에서 들어오는 공격으로부터 네트워크를 보호할 수 있습니다. 인터넷과 연결되는 시스템의 경우, 필요한 포트만 최소한으로 열어 두는 것이 안전합니다.

심각도:

긴급 - Windows 2000, Windows XP, Windows Server 2003

보통 - Windows Vista, Windows Server 2008

취약점으로 인한 영향: 원격 코드 실행

영향을 받는 소프트웨어: Windows 2000, Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008 (아래 링크에서 영향을 받는 소프트웨어와 다운로드 위치를 확인하십시오)

취약점 고유번호:

SMB 버퍼 오버플로 원격 코드 실행 취약점(CVE-2008-4834)

SMB 유효성 검사 원격 코드 실행 취약점(CVE-2008-4835)

SMB 유효성 검사 서비스 거부 취약점(CVE-2008-4114)

시스템 재시작: 보안 업데이트 적용 후 시스템을 재시작해야 합니다.

상세 정보: http://www.microsoft.com/korea/technet/security/bulletin/MS09-001.mspx

Microsoft-Windows-Perflib / ID: 1021

닷넷 버그 리포트 시스템

음..;;; 아이디어가 괜찮군요...

응용프로그램 시작점에 예외 이벤트를 걸어 놓고, 이벤트가 발생하는 경우에 지정된 웹사이트의 입력값을 받는 페이지에 Post 로 던지고,.. 입력값을 받은 사이트에서는 받은 데이터를 요리해서 쉽게 볼수 있는 출력 시스템을 갖추고...^^

단, 항상 웹 접속이 가능한 환경이어야 겠네효.

C#, DataSet 을 Excel 로 변환하기

이런 변환 자료는 많지만,.. 정리를 깔삼하게 해놓은것 같음..

DataSet 이 여러개의 DataTable 를 포함할수 있으므로,..

그 반대의 경우,. Excel ---> DataSet 으로 변환하는 경우에는.,

http://www.codeproject.com/KB/cs/ExcelToDataset.aspx

Microsoft-Windows-Servicing / ID: 4375

Microsoft-Windows-Security-Licensing-SLC / ID: 8193

0xC0020017

2009/01/13

IP 변경, 제한을 위한 프록시(Proxy) 서버 목록

기업 입장에서는 제한된 경로를 통해서 허용하는 방법중 하나 이고 또한 Proxy 는 대부분 Cache 기능을 제공하기 때문에 성능을 위한 경우에 해당 되기도 합니다.

사용자 입장에서는 물론 위의 기업 내부 인프라에 접근하기 위한 방법 이기도 하지만, 요즘에는 IP 노출을 꺼려하기 때문에 자신의 IP 를 숨기기 위한 일종의 트릭으로 이용하기도 합니다.

Proxy Server 서비스를 제공하는 IP 목록 사이트

http://www.proxy4free.com/index.html

* IP 별로, Proxy 모드가 다르고, IP 숨김 기능을 제공하는 것도 있으므로 자신에게 맞는 서비스를 제공하는 Proxy Server IP 주소를 이용하면 됩니다. 그리고 종종 IP 가 변경되는 경우도 있으므로 접속이 되지 않을 경우 다른 IP 를 이용하면 될것 같습니다.

Proxy 에 대한 설명은 텀즈의 설명을 참고해 보시기 바랍니다.

http://www.terms.co.kr/proxyserver.htm

Proxy 를 이용하기 위한 설정은 거의 대부분의 웹브라우져에서 제공하며, Windows Live Messenger 와 네이트온등에서도 제공합니다. 위 Proxy IP 목록을 이용하는 방법은 해당 Proxy 설정 화면에 이용할 Proxy IP 주소와 포트를 입력하면 완료 됩니다. [도구]-[옵션]-[연결]

<Internet Explorer>

<FireFox>

13-proxy-explorer.png

13-proxy-firefox.png

IIS SMTP - PHP 메일 전송을 위한 설정

매우 어려웠던 문제도,. 어떻게 보면 매우 사소한것으로 인해서 해결이 될수 있다는 가정하에...^^

보통 Asp 환경에서는,. CDO 컴포넌트를 이용하기 때문에 특별히 문제가 발생하는 상황은 많치 않습니다. CDO 컴포넌트는,. Queue 폴더에 Mail 파일 쓰기를 하고,. 그것을 SMTP 를 읽어서 발송을 하게 되는데요.

PHP 에서는, IIS SMTP 설치시 같이 설치되는 이러한 컴포넌트를 이용하지 않고 내장 소켓을 이용하게 되어 있습니다.

; For Win32 only.

SMTP = localhost

smtp_port = 25

; For Win32 only.

;sendmail_from = me@example.com

위와 같이 php.ini 에서의 설정은 SMTP 와 smtp_port 에 지정된 서버의 소켓으로 접속하여 smtp 명령어를 이용해서 해당 서버로 메일을 밀어 넣습니다.

그런데,. 위와 같은 기본 설정값은,. 지정된 서버가 Relay 가 허용이 되어야 가능 합니다. 그렇지 않고서는 인증을 거쳐야 하는데요. 보통 PHP 작동이 웹서버 기반하에서 작동하므로 대부분 로컬에서 SMTP 서비스가 작동합니다.

그래서,. 인증없이 메일 전송을 할려면 "익명 엑세스" 가능해야 합니다. 물론 SMTP 설치후 기본값입니다만,. 방화벽이 없는 서버라면 스팸릴 레이나 무차별 스캔을 당하기 쉽상이기 때문에 Disable 해 놓은 경우도 있기 때문에 한번 체크해 보면 좋을것 입니다.

다음으로,. 로컬에서 메일을 보낸다 하더라도 PHP 가 작동하는 것은 소켓을 통해서,. 즉 원격지에서 SMTP 25 번 포트로 Relay 를 시도하는 것과 같은 방식으로 접근을 하는 것이고, 그것은 인증되지 않은 "익명 엑세스" 이므로,.

기본값으로 설정되어 있다면,. 인증이 되어야만 하므로 Relay 가능한 허용 목록에 PHP 가 작동하는 웹서버의 IP 주소를 넣어 주어야 합니다. 위의 기본적인 설정이 되었다면,.

$to = 'nobody@example.com';

$subject = 'the subject';

$message = 'hello';

$headers = 'From: webmaster@example.com' . "\r\n" .

'Reply-To: webmaster@example.com' . "\r\n" .

'X-Mailer: PHP/' . phpversion();

mail($to, $subject, $message, $headers);

?>

위 PHP 코드는 매우 잘 작동할것 입니다. 다만,. 실제 수신지 메일 사서함에 메일이 도착하는 여부는 SMTP 가 담당하므로,. Queue 폴더에 잘 쌓였다면 그 다음부터는 PHP 와 상관이 없습니다.

2009/01/09

Windows 7, Windows Server 2008 R2 베타 공개

공개 베타 다운로드는 금주 내로 가능 하다고 하며, TechNet 과 MSDN 에서는 현재 다운로드 페이지의 OS 항목에서 다운로드 가능합니다.!

https://technet.microsoft.com/ko-kr/subscriptions/securedownloads/default.aspx

http://msdn.microsoft.com/ko-kr/subscriptions/downloads/default.aspx

물론, 위 링크에서 다운로드 할려면 계정이 있어야 합니다.

접근이 어려우면, 오늘 당장 테스트 해보지 않으면 죽을것 같더라도...

공개 베타 다운로드가 되는 시점을 기다려야 할것 같습니다.

ps, 테크넷의 경우 현재 모두 업로드가 되어 있지 않고, MSDN 이 모두 다운로드가 가능한 상태인것 같습니다. 그런데 TechNet 의 Windows 7 경우 "Windows 7 Beta Language Pack (x64) - DVD (Korean)" 가 목록에 있는걸로 봐서 한글 언어팩을 별도로 다운로드 가능 한것 같습니다.

가장 많이 본 글

-

Eventtriggers 명령줄 도구를 사용하여 이벤트 로그를 생성하고 쿼리하거나 프로그램을 특정 기록된 이벤트와 연결할 수도 있습니다. Eventtriggers.exe 를 사용하면 특정 이벤트 발생 시 프로그램이 실행되는 이벤트 트리거를 만들 수 ...

-

다음 코드는 디스크 파티션의 각 사용량/여유공간을 모니터링 하는 스크립트이다. 코드내, 각 파티션 부분만 필요한대로 변경하면 되나,. 가져올수 있는 값은 상당히 많으므로 다음처럼 꼭 여유공간량이 아니더라도 % 로도 추출할 수 있다. strCo...

-

1. Included Computers 2. Formula 3. State Roll-up Policy 4. Rules 5. Included Subgroups 29-mom2005_AdminConsole_ComputerGroup...