2006년 12월 13일 (수)에 발표된 마이크로소프트 보안 공지 발표 내용을 요약하여 제공합니다.

================================================

신규 보안 공지

================================================

마이크로소프트는 새로 발견된 취약점에 대하여 다음과 같이 보안 공지를 발표합니다.

- MS06-072 | 긴급 | Microsoft Windows | 원격 코드 실행

- MS06-073 | 긴급 | Visual Studio 2005 | 원격 코드 실행

- MS06-074 | 중요 | Microsoft Windows | 원격 코드 실행

- MS06-075 | 중요 | Microsoft Windows | 권한 상승

- MS06-076 | 중요 | Outlook Express | 원격 코드 실행

- MS06-077 | 중요 | Microsoft Windows | 원격 코드 실행

- MS06-078 | 긴급 | Windows Media Formats | 원격 코드 실행

위 신규 공지에 대한 요약은 아래 웹 페이지에 있습니다.

-

http://go.microsoft.com/?linkid=5931538 고객께서는 공지 내용을 검토하여, 각자의 환경에 적용할 필요가 있는 업데이트이면 즉시 테스트하고 설치하실 것을 권장합니다.

================================================

재발표 공지

================================================

또한, 마이크로소프트는 다음 보안 공지를 다시 발표합니다.

- MS06-059 | 긴급 | Microsoft Excel | 원격 코드 실행

다시 발표되는 공지에 대한 내용은 다음 페이지에서 볼 수 있습니다.

-

http://go.microsoft.com/?linkid=5931539 ================================================

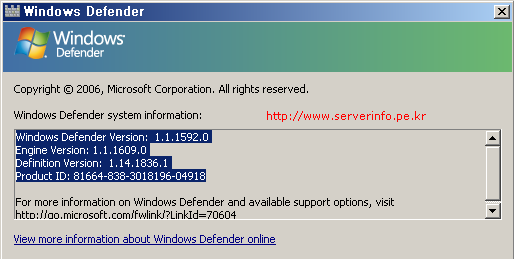

Microsoft Windows 악성 소프트웨어 제거 도구

================================================

마이크로소프트는 Microsoft Windows 악성 소프트웨어 제거 도구의 업데이트된 버전을 Windows Server Update Services (WSUS), Windows Update (WU)와 다운로드 센터에서 제공합니다. 이 도구는 Software Update Services (SUS)를 통해서는 배포되지 않음을 주의하여 주십시오. Microsoft Windows 악성 소프트웨어 제거 도구에 대한 정보는

http://go.microsoft.com/?linkid=5931540 에서 보실 수 있습니다.

================================================

보안 문제와 관계없지만 중요도가 높은 업데이트

================================================

마이크로소프트는 다음과 같이 보안 문제와 관계없지만 중요도가 높은 업데이트를 Microsoft Update (MU), Windows Update (WU), Windows Server Update Services (WSUS), Software Update Services (SUS)에서 제공합니다.

- 911897 | Update for Windows Server | MU, WU를 통해 배포

- 926251 | Update for Windows XP Media Center Edition for 2005 | WU, MU를 통해 배포

- 928388 | Update for Windows | WU, MU를 통해 배포

- 929120 | Update for Windows | WU, MU를 통해 배포

- 924886 | Update for Office 2003 | MU를 통해 배포

================================================

보안 공지 웹캐스트

================================================

마이크로소프트는 이번 공지에 대한 고객의 질문을 다루는 웹캐스트를 진행할 예정입니다. 웹캐스트에 대한 상세한 내용은 다음을 참고하십시오.

- TechNet Webcast: Information about Microsoft December 2006 Security Bulletins (영어로 진행됩니다)

- 2006년 11월 14일 (목) 오전 4시 (한국 시각)

-

http://go.microsoft.com/?linkid=5931541 24시간 후에는 언제든지 녹화된 화면으로 웹캐스트를 보실 수 있습니다.

-

http://go.microsoft.com/?linkid=5931542 ================================================

보안 공지 세부 사항

================================================

MS06-072

제목: Internet Explorer 누적 보안 업데이트 (925454)

영향을 받는 소프트웨어:

- Microsoft Windows 2000 서비스 팩 4

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 및 서비스 팩 1

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

영향을 받지 않는 소프트웨어:

- Windows Vista

영향을 받는 구성 요소:

- Microsoft Windows 2000 서비스 팩 4에 설치된 Internet Explorer 5.01 서비스 팩 4

- Microsoft Windows 2000 서비스 팩 4에 설치된 Internet Explorer 6 서비스 팩 1

- Microsoft Windows XP 서비스 팩 2용 Internet Explorer 6

- Microsoft Windows XP Professional x64 Edition용 Internet Explorer 6

- Microsoft Windows Server 2003 및 서비스 팩 1용 Internet Explorer 6

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1용 Internet Explorer 6

- Microsoft Windows Server 2003 x64 Edition용 Internet Explorer 6

영향을 받지 않는 구성 요소:

- Microsoft Windows XP 서비스 팩 2용 Windows Internet Explorer 7

- Microsoft Windows XP Professional x64 Edition용 Windows Internet Explorer 7

- Microsoft Windows Server 2003 서비스 팩 1용 Windows Internet Explorer 7

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 서비스 팩 1용 Windows Internet Explorer 7

- Microsoft Windows Server 2003 x64 Edition용 Windows Internet Explorer 7

- Windows Vista의 Windows Internet Explorer 7

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 긴급

보안 업데이트 대체: 이 공지는 이전의 여러 보안 업데이트를 대체합니다. 전체 목록을 보려면 이 공지의 자주 제기되는 질문 사항(FAQ) 섹션을 참조하십시오.

주의 사항: 이 보안 업데이트를 설치할 때 고객이 겪을 수 있는 현재까지 알려진 문제점은 Microsoft 기술 자료 문서 925454에 나와 있습니다. 이 문서는 이러한 문제점에 대한 권장 해결 방법도 소개합니다. 자세한 내용은 Microsoft 기술 자료 문서 925454를 참조하십시오.

시스템 재시작: 보안 업데이트 적용 후 시스템 재시작 필요

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931543 ******************************************************************

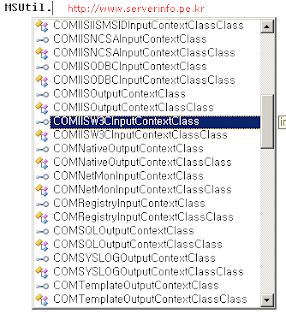

MS06-073

제목: Visual Studio 2005 취약점으로 인한 원격 코드 실행 문제점 (925674)

영향을 받는 소프트웨어:

- Microsoft Visual Studio 2005

- Visual Studio 2005 Standard Edition

- Visual Studio 2005 Professional Edition

- Visual Studio 2005 Team Suite

- Visual Studio 2005 Team Edition for Developers

- Visual Studio 2005 Team Edition for Architects

- Visual Studio 2005 Team Edition for Testers

영향을 받지 않는 소프트웨어:

- Microsoft Visual Studio 2005

- Visual Basic 2005 Express Edition

- Visual C++ 2005 Express Edition

- Visual C# Express Edition

- Visual J# Express Edition

- Visual Web Developer Express Edition

- Visual Studio 2005 Tools For Office

- Visual Studio 2005 Team Explorer

- Visual Studio 2005 Team Foundation Dual-Server

- Visual Studio 2005 Team Foundation Single Server

- Visual Studio 2005 Team Foundation Proxy

- Visual Studio 2005 Team Foundation Build

- Visual Studio 2005 Premier Partner Edition

- Microsoft Visual Studio 6.0 Service Pack 6

- Microsoft Visual Studio .NET 2002 서비스 팩 1

- Microsoft Visual Studio .NET 2003 서비스 팩 1

참고: 영향을 받는 파일은 Visual Studio 2005 일부 버전에만 포함되어 있습니다. 시스템에 wmiscriptutils.dll 파일이 없으면 이 취약점의 영향을 받지 않습니다.

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 긴급

보안 업데이트 대체: 없음

주의 사항: 이 보안 업데이트를 설치할 때 고객이 겪을 수 있는 현재까지 알려진 문제점은 Microsoft 기술 자료 문서 925674에 나와 있습니다. 이 문서는 이러한 문제점에 대한 권장 해결 방법도 소개합니다. 자세한 내용은 Microsoft 기술 자료 문서 925674를 참조하십시오.

시스템 재시작: 일부 경우, 이 업데이트를 설치한 후 다시 시작하지 않아도 됩니다. 필요한 파일이 사용 중이면 시스템을 다시 시작해야 합니다. 이러한 경우에는 시스템을 재시작해야 한다는 메시지가 표시됩니다.

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931544 ******************************************************************

MS06-074

제목: SNMP의 취약점으로 인한 원격 코드 실행 문제점 (926247)

영향을 받는 소프트웨어:

- Microsoft Windows 2000 서비스 팩 4

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 및 서비스 팩 1

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

영향을 받지 않는 소프트웨어:

- Windows Vista

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 중요

보안 업데이트 대체: 없음

주의 사항: 없음

시스템 재시작: 보안 업데이트 적용 후 시스템 재시작 필요

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931545 ******************************************************************

MS06-075

제목: Windows의 취약점으로 인한 권한 상승 문제점 (926255)

영향을 받는 소프트웨어:

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows Server 2003

- Microsoft Windows Server 2003 (Itanium 기반 시스템용)

영향을 받지 않는 소프트웨어:

- Microsoft Windows 2000 서비스 팩 4

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 서비스 팩 1

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

- Windows Vista

취약점으로 인한 영향: 권한 상승

최대 심각도: 중요

보안 업데이트 대체: 없음

주의 사항: 없음

시스템 재시작: 보안 업데이트 적용 후 시스템 재시작 필요

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931546 ******************************************************************

MS06-076

제목: Outlook Express 누적 보안 업데이트 (923694)

영향을 받는 소프트웨어:

- Microsoft Windows 2000 서비스 팩 4

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 및 서비스 팩 1

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

영향을 받지 않는 소프트웨어:

- Windows Vista

영향을 받는 구성 요소:

- Microsoft Windows 2000 서비스 팩 4에 설치된 Outlook Express 5.5 서비스 팩 2

- Microsoft Windows 2000 서비스 팩 4에 설치된 Outlook Express 6 서비스 팩 1

- Microsoft Windows XP 서비스 팩 2용 Outlook Express 6

- Microsoft Windows XP Professional x64 Edition용 Outlook Express 6

- Microsoft Windows Server 2003 및 서비스 팩 1용 Outlook Express 6

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1용 Outlook Express 6

- Microsoft Windows Server 2003 x64 Edition용 Outlook Express 6

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 중요

보안 업데이트 대체: 이 공지는 이전의 여러 보안 업데이트를 대체합니다. 전체 목록을 보려면 이 공지의 자주 제기되는 질문 사항(FAQ) 섹션을 참조하십시오.

주의 사항: 이 보안 업데이트를 설치할 때 고객이 겪을 수 있는 현재까지 알려진 문제점은 Microsoft 기술 자료 문서 923694에 나와 있습니다. 이 문서는 이러한 문제점에 대한 권장 해결 방법도 소개합니다. 자세한 내용은 Microsoft 기술 자료 문서 923694를 참조하십시오.

시스템 재시작: 이 업데이트를 설치한 후 다시 시작하지 않아도 됩니다. 설치 프로그램이 필요한 서비스를 중지하고 업데이트를 적용한 다음 서비스를 다시 시작합니다. 그러나 어떠한 이유로든 서비스를 중지할 수 없으면 시스템을 다시 시작해야 합니다. 이러한 경우에는 시스템을 재시작해야 한다는 메시지가 표시됩니다.

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931547 ******************************************************************

MS06-077

제목: 원격 설치 서비스의 취약점으로 인한 원격 코드 실행 문제점 (926121)

영향을 받는 소프트웨어:

- Microsoft Windows 2000 서비스 팩 4

영향을 받지 않는 소프트웨어:

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 및 서비스 팩 1

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

- Windows Vista

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 중요

보안 업데이트 대체: 없음

주의 사항: 고객이 이 보안 업데이트를 설치할 때 겪을 수 있는 현재까지 알려진 문제점은 Microsoft 기술 자료 문서 926121에 나와 있습니다. 이 문서는 이러한 문제점에 대한 권장 해결 방법도 소개합니다. 자세한 내용은 Microsoft 기술 자료 문서 926121을 참조하십시오.

시스템 재시작: 보안 업데이트 적용 후 시스템 재시작 필요

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931548 ******************************************************************

MS06-078

제목: Windows Media Format의 취약점으로 인한 원격 코드 실행 문제점 (923689)

영향을 받는 소프트웨어:

- 다음 운영 체제 버전에 설치된 Microsoft Windows Media Format 7.1 ~ 9.5 Series Runtime:

- Microsoft Windows 2000 서비스 팩 4

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 및 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

- 다음 운영 체제 버전에 설치된 Microsoft Windows Media Format 9.5 Series Runtime x64 Edition:

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 x64 Edition

- Microsoft Windows Media Player 6.4

- Windows 2000 Service Pack 4

- Microsoft Windows XP 서비스 팩 2

- Microsoft Windows XP Professional x64 Edition

- Microsoft Windows Server 2003 및 서비스 팩 1

- Microsoft Windows Server 2003 x64 Edition

영향을 받지 않는 소프트웨어:

- Windows Vista

- Microsoft Windows Server 2003 (Itanium 기반 시스템용) 및 서비스 팩 1

- 모든 Microsoft 운영 체제에 설치된 Windows Media Format 11 Series

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 긴급

보안 업데이트 대체: 없음

주의 사항: 없음

시스템 재시작: 이 업데이트를 설치한 후 다시 시작하지 않아도 됩니다. 설치 프로그램이 필요한 서비스를 중지하고 업데이트를 적용한 다음 서비스를 다시 시작합니다. 그러나 어떠한 이유로든 서비스를 중지할 수 없으면 시스템을 다시 시작해야 합니다. 이러한 경우에는 시스템을 재시작해야 한다는 메시지가 표시됩니다.

업데이트 제거: 제어판의 프로그램 추가/제거를 통해 제거 가능

(참고: Windows Media Format Series Runtime을 업그레이드하기 전에, 이 업데이트를 설치 제거하고 업그레이드를 완료한 다음 다시 설치하도록 권장합니다.)

이 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931549 ******************************************************************

MS06-059 (재공지)

제목: Microsoft Excel의 취약점으로 인한 원격 코드 실행 문제점 (924164)

취약점으로 인한 영향: 원격 코드 실행

최대 심각도: 긴급

재공지 이유:

Microsoft는 Microsoft 기술 자료 문서 924164에서 확인된 Microsoft Excel 2002에 영향을 주는 문제점을 해결하기 위해 이 공지 및 관련 보안 업데이트를 업데이트했습니다.

이 재공지 취약점에 대한 추가 정보:

http://go.microsoft.com/?linkid=5931550 ================================================

주의 사항

================================================

위에 나열된 소프트웨어는 테스트를 거쳐 해당 버전이 영향을 받는지 확인되었습니다. 그 밖의 다른 버전은 더 이상 보안 업데이트가 지원되지 않거나 영향을 받지 않을 수 있습니다. 사용 중인 제품과 버전에 대한 지원 기간을 확인하려면 Microsoft 지원 기간 정책 웹 사이트(

http://go.microsoft.com/?linkid=5931551 )를 참조하십시오.

Microsoft Windows Server 2003, Windows Server 2003 서비스 팩 1 및 Windows Server 2003 x64 Edition용 보안 업데이트는 Windows Server 2003 R2에도 적용됩니다.

본 메일과 웹 페이지를 통하여 가급적 정확한 내용을 제공하기 위하여 노력하고 있습니다. 웹에 게시된 보안 공지는 최신의 정보를 반영하기 위해 수정되는 경우가 있습니다. 이러한 이유로 본 메일의 정보와 웹 기반의 보안 공지 간에 내용이 불일치하는 일이 생긴다면, 웹에 게시된 보안 공지의 정보가 더 신뢰할 수 있는 정보입니다.