2010/12/29

Windows Search Service / ID: 3083

, Groove.SearchProtocolHandler.1, DLL 초기화 루틴을 실행할 수 없습니다. .

2010/12/20

Foundation Agents / ID: 770

to retrieve data from key = CompaqHost\OsPerf\Component\Processor in the registry. The data contains

the error code.

2010년 12월 Microsoft 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS10-092.mspx

요약: 이 보안 업데이트는 Windows 작업 스케줄러의 공개된 취약점을 해결합니다. 이 취약점으로 인해 공격자가 영향을 받는 시스템에 로그온한 후 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승이 허용될 수 있습니다.

보안 업데이트는 작업 스케줄러가 의도한 사용자 권한으로 작업이 실행되는지 확인하기 위해 무결성 검사를 수행하는 방식을 수정하여 취약점을 해결합니다.

Microsoft Windows의 취약점으로 인한 원격 코드 실행 문제점 (2385678)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-095.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다.

이 취약점으로 인해 사용자가 특수하게 조작된 라이브러리 파일과 동일한 네트워크 폴더에 있는 .eml 및 .rss(Windows Live 메일) 또는 .wpost(Microsoft Live Writer)와 같은 파일 형식을 열 경우 원격 코드 실행이 허용될 수 있습니다.

보안 업데이트는 Windows BranchCache에서 외부 라이브러리를 로드하는 방식을 수정하여 취약점을 해결합니다.

Windows 커널 모드 드라이버의 취약점으로 인한 권한 상승 문제점 (2436673)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-098.mspx

요약: 이 보안 업데이트는 Microsoft Windows의 공개된 취약점 1건과 비공개적으로 보고된 여러 취약점을 해결합니다.

이 취약점으로 인해 공격자가 시스템에 로컬로 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승이 허용될 수 있습니다.

보안 업데이트는 Windows 커널 모드 드라이버의 메모리 할당, 더 이상 사용되지 않는 개체 릴리스, 커널 모드 드라이버 개체 관리 및 사용자 모드에서 전달된 입력의 유효성 검사 방식을 수정하여 취약점을 해결합니다.

라우팅 및 원격 액세스의 취약점으로 인한 권한 상승 문제점 (2440591)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-099.mspx

요약: 이 보안 업데이트는 비공개로 보고된 Microsoft Windows의 라우팅 및 원격 액세스 NDProxy 구성 요소의 취약점을 해결합니다.

이 취약점으로 인해 공격자가 영향을 받는 시스템에 로그온한 후 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승이 허용될 수 있습니다. 보안 업데이트는 라우팅 및 원격 액세스 구성 요소의 유효성 검증을 수정하여 취약점을 해결합니다.

동의 사용자 인터페이스의 취약점으로 인한 권한 상승 문제점 (2442962)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-100.mspx

요약: 이 보안 업데이트는 동의 사용자 인터페이스(UI)의 비공개적으로 보고된 취약점을 해결합니다.

이 취약점으로 인해 공격자가 영향을 받는 시스템에서 특수 조작된 응용 프로그램을 실행하면 권한 상승이 허용될 수 있습니다. 보안 업데이트는 동의 UI가 레지스트리에서 읽은 값을 처리하는 방식을 수정하여 취약점을 해결합니다.

Windows Netlogon 서비스의 취약점으로 인한 서비스 거부 문제점 (2207559)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-101.mspx

요약: 이 보안 업데이트는 도메인 컨트롤러로 작동하도록 구성된 영향을 받는 Windows Server 버전에서 Netlogon RPC 서비스의 비공개적으로 보고된 취약점을 해결합니다.

이 취약점으로 인해 공격자가 특수하게 조작된 RPC 패킷을 영향을 받는 시스템의 Netlogon RPC 서비스 인터페이스로 보낼 경우 서비스 거부가 발생할 수 있습니다.

이 보안 업데이트는 Netlogon RPC 서비스 인터페이스에서 사용자 제공 데이터의 유효성 검사를 수정하여 취약점을 해결합니다.

Hyper-V의 취약점으로 인한 서비스 거부 문제점 (2345316)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-102.mspx

요약: 이 보안 업데이트는 Windows Server 2008 Hyper-V 및 Windows Server 2008 R2 Hyper-V에서 발견되어 비공개적으로 보고된 취약점을 해결합니다.

이 취약점으로 인해 Hyper-V 서버에서 호스팅하는 게스트 가상 컴퓨터 중 하나의 인증된 사용자가 특수하게 조작된 패킷을 VMBus로 보낼 경우 서비스 거부가 발생할 수 있습니다.

이 보안 업데이트는 Hyper-V 서버가 게스트 가상 시스템 내의 VMBus로 전송된 잘못된 형식의 패킷에 대해 유효성 검사를 수행하는 방식을 수정하여 이 취약점을 해결합니다.

Microsoft SharePoint의 취약점으로 인한 원격 코드 실행 문제점 (2455005)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-104.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft SharePoint의 취약점을 해결합니다.

이 취약점으로 인해 문서 변환 부하 분산 서비스를 사용하는 SharePoint 서버 환경에서 공격자가 특수하게 조작된 SOAP 요청을 문서 변환 시작 관리자 서비스에 보낼 경우 게스트 사용자의 보안 컨텍스트에서 원격 코드 실행이 허용될 수 있습니다.

이 업데이트는 문서 변환 시작 관리자 서비스가 특수하게 조작된 SOAP 요청의 유효성을 확인하는 방식을 수정하여 취약점을 해결합니다.

Microsoft Exchange Server의 취약점으로 인한 서비스 거부 문제점 (2407132)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-106.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft Exchange Server의 취약점을 해결합니다.

이 취약점으로 인해 인증된 공격자가 Exchange 서비스를 실행하는 컴퓨터에 특수하게 조작된 네트워크 메시지를 보낼 경우 서비스 거부가 발생할 수 있습니다.

인터넷과 연결되는 시스템의 경우, 필요한 포트만 최소한으로 열어 두는 것이 안전합니다. 보안 업데이트는 Exchange Server 저장소가 RPC 요청을 처리하는 방식을 수정하여 취약점을 해결합니다.

2010/12/15

Userenv / ID: 1030

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

DFSR / ID: 1202

추가 정보:

오류: 1355(지정한 도메인이 없거나 연결할 수 없습니다.)

2010/12/14

2010/12/07

EventSystem / ID: 4353

2010/11/28

MR_MONITOR / ID: 111

2010/11/27

Microsoft.ACE.OLEDB.12.0 공급자는 로컬 컴퓨터에 등록할 수 없습니다.(System.Data)

작성된 엑셀 파일을 통해서 데이터 가져오기를 할때 다음과 같은 메시지가 나올수 있습니다.

위와 같은 메시지는, 작성된 엑셀 포맷을 기존에 설치된 드라이버에서 인식할수 없거나 파싱시 오류가 발생할때 입니다.

엑셀 버젼에 따라 다르겠지만,.

새로운 오피스 데이터 드라이버를 다운로드 받아서 설치를 해주면 됩니다.

다운로드: 2007 Office system 드라이버: 데이터 연결 구성 요소

http://www.microsoft.com/downloads/details.aspx?familyid=7554F536-8C28-4598-9B72-EF94E038C891&displaylang=ko

26-mssql-import-excel.png

2010/11/16

MSSQLSERVER / ID: 18053

2010/11/12

Log Parser, Output format not specified - using NAT output format

WARNING: Output format not specified - using NAT output format.

Task completed with parse errors.

-e -10 같은 파라미터를 추가로 줘서 오류 내역을 추적을 해봐야 합니다.

그러면,. 특정 Row 파싱시에 오류가 나는 것을 확인할수 있습니다.

Parse errors:

Log row terminates unexpectedly

LogFile "H:\LOG_FILES\WWW\W3SVC176439766\ex101111.log", Row number 17024

위 해당 로그를 확인해 보면,.

다음과 같이 문자열중 깨져 보이는 부분 있는데요. 인코딩 문제 입니다.

GET /product/xx-2.jpg - 80 - Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.0;+

EmbeddedWB+14.52+from:+http://www.bsalsa.com/+EmbeddedWB+14.52;+SLCC1;+

.NET+CLR+2.0.50727;+.NET+CLR+3.0.30618;+.NET+CLR+3.5.30729) http://◯◯◯◯◯/

product/product_view.htm?d=p&l=read&f_code=c&f_c=35&f_p=&f_num=2194&

f_se_pri=&f_se_pro=&f_page=1&n=&n2=?붿??몃???◯◯◯.◯◯◯.co.kr 200 0 0 8395 525 15

물론,. Input Format Parameters 에서, iCodepage 를 줘서 인코딩을 변경할수 있지만, 그렇게 하면 다른 문자열이 깨질수 있습니다. Log Parser 는 기본값으로 인코딩을 자동 인식 합니다.

그외 COM 오브젝트를 이용하는 경우에는,.

다음과 같은 메시지가 나올수 있습니다.

Error executing query: Error while opening file "D:\WWW_ROOT\◯◯◯\리포트.htm": 액세스가 거부되었습니다. [액세스가 거부되었습니다.]

Office SharePoint Server / ID: 5783

이유: 사용자 ''이(가) 로그인하지 못했습니다. 이 사용자는 트러스트된 SQL Server 연결과 관련되어 있지 않습니다.

기술 지원 정보:

System.Data.SqlClient.SqlException: 사용자 ''이(가) 로그인하지 못했습니다. 이 사용자는 트러스트된 SQL Server 연결과 관련되어 있지 않습니다.

위치: System.Data.SqlClient.SqlInternalConnection.OnError(SqlException exception, Boolean breakConnection)

위치: System.Data.SqlClient.TdsParser.ThrowExceptionAndWarning(TdsParserStateObject stateObj)

위치: System.Data.SqlClient.TdsParser.Run(RunBehavior runBehavior, SqlCommand cmdHandler, SqlDataReader dataStream, BulkCopySimpleResultSet bulkCopyHandler, TdsParserStateObject stateObj)

위치: System.Data.SqlClient.SqlInternalConnectionTds.CompleteLogin(Boolean enlistOK)

위치: System.Data.SqlClient.SqlInternalConnectionTds.AttemptOneLogin(ServerInfo serverInfo, String newPassword, Boolean ignoreSniOpenTimeout, Int64 timerExpire, SqlConnection owningObject)

위치: System.Data.SqlClient.SqlInternalConnectionTds.LoginNoFailover(String host, String newPassword, Boolean redirectedUserInstance, SqlConnection owningObject, SqlConnectionString connectionOptions, Int64 timerStart)

위치: System.Data.SqlClient.SqlInternalConnectionTds.OpenLoginEnlist(SqlConnection owningObject, SqlConnectionString connectionOptions, String newPassword, Boolean redirectedUserInstance)

위치: System.Data.SqlClient.SqlInternalConnectionTds..ctor(DbConnectionPoolIdentity identity, SqlConnectionString connectionOptions, Object providerInfo, String newPassword, SqlConnection owningObject, Boolean redirectedUserInstance)

위치: System.Data.SqlClient.SqlConnectionFactory.CreateConnection(DbConnectionOptions options, Object poolGroupProviderInfo, DbConnectionPool pool, DbConnection owningConnection)

위치: System.Data.ProviderBase.DbConnectionFactory.CreateNonPooledConnection(DbConnection owningConnection, DbConnectionPoolGroup poolGroup)

위치: System.Data.ProviderBase.DbConnectionFactory.GetConnection(DbConnection owningConnection)

위치: System.Data.ProviderBase.DbConnectionClosed.OpenConnection(DbConnection outerConnection, DbConnectionFactory connectionFactory)

위치: System.Data.SqlClient.SqlConnection.Open()

위치: Microsoft.Office.Server.Data.SqlSession.OpenConnection()

위치: Microsoft.Office.Server.Data.SqlSession.ExecuteNonQuery(SqlCommand command)

위치: Microsoft.Office.Server.Data.SqlDatabaseManager.HasAccess(String user)

위치: Microsoft.Office.Server.Administration.SharedResourceProvider.SynchronizeConfigurationDatabaseAccess(SharedComponentSecurity security)

위치: Microsoft.Office.Server.Administration.SharedResourceProvider.SynchronizeAccessControl(SharedComponentSecurity sharedApplicationSecurity)

위치: Microsoft.Office.Server.Administration.SharedResourceProvider.Microsoft.Office.Server.Administration.ISharedComponent.Synchronize()

위치: Microsoft.Office.Server.Administration.SharedResourceProviderJob.Execute(Guid targetInstanceId)

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2010/11/04

IIS 7, ServerManager Site State 오류 0x800710D8

위치: Microsoft.Web.Administration.Interop.IAppHostProperty.get_Value()

위치: Microsoft.Web.Administration.ConfigurationElement.GetPropertyValue(IAppHostProperty property)

위치: Microsoft.Web.Administration.Site.get_State()

위와 같은 오류는, 다음과 같은 코드를 사용할때에 발생합니다.

{

foreach (Site s in mgr.Sites)

{

if (s.State == ObjectState.Started){ }

처럼 모든 사이트에 대해서 리스트팅을 할때에, 없는 값을 가져올려고 하기 때문입니다. IIS 7의 경우 Ftp 와, Web 의 구분이 없습니다.

하지만, Ftp 사이트만 생성한 경우에는 State 값이 없습니다.

State 값은 Web 사이트에서만 제공되는 값입니다. 이유는 모르겠습니다.....

{

if (b.Protocol.Equals("http", StringComparison.OrdinalIgnoreCase))

{ }

그래서, Bindings 에서 Protocol 에서 Http 프로토콜이 있는 경우에만 State 값을 호출해야 오류가 나지 않게 됩니다. ( --> 이 부분 같은 경우, Microsoft.Web.Administration 라이브러리에서 알아서 처리를 해줘야 하는데... -_-;;)

2010/11/03

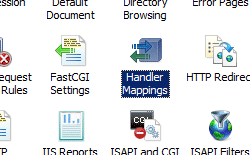

IIS 7, 처리기 사용 권한 accessPolicy (AccessFlags)

Metabase 에서는 AccessFlags Property 입니다.

http://www.microsoft.com/technet/prodtechnol/windowsserver2003/library/iis/e9b6d626-9583-4d59-b7f7-a079ec47461c.mspx

기본값은 "스크립트" 로 513 입니다.

읽기만 설정할 경우 1 입니다. 그외 설정값도 있으나 일반적으로 쓸일이 없습니다.

IIS 7 에서는, AccessFlags 대신에 accessPolicy 로 변경 되었습니다. 이 값은 설정 할 경우 각 웹사이트 또는 특정 경로의 web.config 의 system.webServer 의 handlers 노드의 속성값으로 지정이 됩니다.

http://www.iis.net/ConfigReference/system.webServer/handlers

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<handlers accessPolicy="Read" />

</system.webServer>

</configuration>

위 설정은 위 처럼 특정 위치에 web.config 파일을 만들어서 넣거나, 또는 특정 경로에서 "처리기 매핑" 의 "기능 사용 권한 편집" 을 통해서 전체 설정 또는 특정 모듈 단위로 적용이 가능합니다. 물론 appcmd 로도 가능합니다.

03-handlers_howto_48-small.png

volsnap / ID: 24

IIS 7.5 ADSI, DirectoryEntry 0x80005000 Exception

foreach (DirectoryEntry webSite in root.Children){}

위와 같이 ADSI 공급자를 이용하여 IIS 메타베이스에 접근할려고 하는 경우, 다음과 같은 예외가 발생할수 있습니다.

위치: System.DirectoryServices.DirectoryEntry.Bind(Boolean throwIfFail)

위치: System.DirectoryServices.DirectoryEntry.Bind()

위치: System.DirectoryServices.DirectoryEntry.get_IsContainer()

위치: System.DirectoryServices.DirectoryEntries.ChildEnumerator..ctor(DirectoryEntry container)

위치: System.DirectoryServices.DirectoryEntries.GetEnumerator()

IIS 7.5 에서, 위와 같은 오류의 경우 ADSI 공급자가 설치 되어 있지 않기 때문 입니다. 기본값으로 설치가 되지 않습니다. IIS 7.5 에서는 Microsoft.Web.Administration 또는 ServerManager 를 권장 합니다.

ADSI 를 이용할려면 롤에서 IIS 6 관리 호환성에서 IIS 6 메타베이스 호환성 등의 역할 서비스를 설치해야 합니다.

2010/10/27

EventSystem / ID: 4354

VSS / ID: 12302

불일치가 검색되었습니다. 이벤트 서비스 및 볼륨 섀도 복사본 서비스가

올바르게 작동하는지 확인하십시오.

2010/10/18

MSSQLSERVER / ID: 824

2010/10/13

2010년 10월 Microsoft 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/ms10-077.mspx

이 보안 업데이트는 비공개적으로 보고된 Microsoft .NET Framework의 취약점을 해결합니다. 사용자가 XBAP(XAML 브라우저 응용 프로그램)을 실행할 수 있는 웹 브라우저를 사용하여 특수하게 조작된 웹 페이지를 볼 경우 이 취약점으로 인해 클라이언트 시스템에서 원격 코드가 실행될 수 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다. 서버에서 ASP.NET 페이지 처리를 허용하고 공격자가 해당 서버에 특수하게 조작한 ASP.NET 페이지를 성공적으로 업로드하여 실행할 경우 이 취약점으로 인해 IIS를 실행하는 서버 시스템에서 원격 코드 실행이 허용될 수 있습니다. 이러한 경우는 웹 호스팅 시나리오에서 발생할 수 있습니다.

Windows 커널 모드 드라이버의 취약점으로 인한 권한 상승 문제점(981957)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-073.mspx

이 보안 업데이트는 Windows 커널 모드 드라이버의 공개된 여러 취약점을 해결합니다. 가장 위험한 취약점으로 인해 공격자가 영향을 받는 시스템에 로그온하여 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승이 허용될 수 있습니다.

이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다. 익명의 사용자에 의해서나 원격으로는 이 취약점을 악용할 수 없습니다.

Windows 공용 컨트롤 라이브러리의 취약점으로 인한 원격 코드 실행 문제점(2296011)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-081.mspx

이 보안 업데이트는 비공개적으로 보고된 Windows 공용 컨트롤 라이브러리의 취약점을 해결합니다. 이 취약점으로 인해 사용자가 특수하게 조작된 웹 페이지를 방문할 경우 원격 코드 실행이 허용될 수 있습니다. 사용자가 관리자 권한으로 로그온한 경우, 이 취약점을 악용한 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다. 이렇게 되면 공격자가 프로그램을 설치할 수 있을 뿐 아니라 데이터를 보거나 변경하거나 삭제할 수 있고 모든 사용자 권한이 있는 새 계정을 만들 수도 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

Windows 로컬 프로시저 호출의 취약점으로 인한 권한 상승 문제점(2360937)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-084.mspx

이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다. 이 보안 업데이트의 심각도는 지원 대상인 모든 Windows XP 및 Windows Server 2003 에디션에 대해 중요입니다. 지원 대상인 모든 Windows Vista, Windows Server 2008, Windows 7 및 Windows Server 2008 R2 에디션은 이 취약점의 영향을 받지 않습니다.

취약점으로 인해 공격자가 영향을 받는 시스템에 로그온하여 LPC 메시지를 로컬 LRPC 서버로 보내는 특수하게 조작된 코드를 실행할 경우 권한 상승이 허용될 수 있습니다. 그러면 이 메시지는 인증된 사용자가 NetworkService 계정 컨텍스트에서 실행되는 리소스에 액세스할 수 있도록 합니다. 이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다.

SChannel의 취약점으로 인한 서비스 거부 문제점(2207566)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-085.mspx

이 보안 업데이트는 Windows의 Secure Channel(SChannel) 보안 패키지에서 비공개적으로 보고된 취약점을 해결합니다. SSL(Secure Sockets Layer) 사용이 가능한 웹 사이트를 호스팅하는 영향을 받는 IIS(인터넷 정보 서비스) 서버가 특수하게 조작된 패킷 메시지를 받은 경우 이 취약점으로 인해 서비스 거부가 발생할 수 있습니다. 기본적으로 IIS는 SSL 웹 사이트를 호스팅하도록 구성되어 있지 않습니다.

MFC(Microsoft Foundation Class)의 취약점으로 인한 원격 코드 실행 문제점(2387149)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-074.mspx

이 보안 업데이트는 일반에 공개된 MFC(Microsoft Foundation Class) 라이브러리의 취약점을 해결합니다. 이 취약점으로 인해 사용자가 관리 사용자 권한으로 로그온하고 MFC 라이브러리로 만들어진 응용 프로그램을 열 경우 원격 코드 실행이 허용될 수 있습니다. 취약점 악용에 성공한 공격자는 현재 로그온한 사용자와 동일한 권한을 얻을 수 있습니다. 사용자가 관리자 권한의 사용자 권한으로 로그온한 경우 공격자가 영향을 받는 시스템을 완전히 제어할 수 있습니다. 이렇게 되면 공격자가 프로그램을 설치할 수 있을 뿐 아니라 데이터를 보거나 변경하거나 삭제할 수 있고 모든 사용자 권한이 있는 새 계정을 만들 수도 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

Windows 공유 클러스터 디스크의 취약점으로 인한 변조 문제점(2294255)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-086.mspx

이 보안 업데이트는 공유 장애 조치(Failover) 클러스터로 사용되는 Windows Server 2008 R2에서 발견되어 비공개적으로 보고된 취약점을 해결합니다. 이 취약점으로 인해 장애 조치(Failover) 클러스터 디스크의 관리 공유에서 데이터 변조가 발생할 수 있습니다. 기본적으로 Windows Server 2008 R2 서버는 이 취약점의 영향을 받지 않습니다. 이 취약점은 장애 조치(Failover) 클러스터에 사용된 클러스터 디스크에만 적용됩니다.

2010/10/06

Microsoft Sync Framework : 파일, DB 등의 동기화

지원되는/지원되지 않는 파일 및 폴더 형식

--------------------------------------------------------------------------------

hidden 및 system 특성이 설정된 경우 Thumbs.db

hidden 및 system 특성이 설정된 경우 Desktop.ini

공급자가 초기화될 때 지정된 메타데이터 파일

offline 또는 device 특성이 설정된 파일

reparse point 특성이 설정된 폴더

서류 가방 폴더가 포함된 폴더는 지원되지 않으며 동기화 범위에 포함되면 안 됨.

기본 제공 변경 내용 검색 알고리즘

--------------------------------------------------------------------------------

다음 속성이 하나라도 변경되면 변경 내용이 보고됩니다.

파일의 마지막 수정 시간

해시를 사용하는 경우 파일에 대해 계산된 해시 값

파일 크기

파일 또는 폴더 이름. 대/소문자를 구분하여 확인합니다.

공급자에서 처리하는 파일 특성 중 하나

다운로드: http://www.microsoft.com/downloads/details.aspx?FamilyID=c3b2f32b-12a9-40b8-9e83-c452ac546c49&displayLang=ko

설치위치 C:\Program Files\Microsoft Sync Framework\2.1

설치후에는 전역어셈블리에 등록되므로, Visual Studio 에서 참조만 해주면 됨.

유틸중에 SyncToy 가 위 프레임워크에서 작동되는데,. 베타 공유모드로 작동되기 때문에 일부 시스템이나 프로세스에서 점유한 파일은 복사 되지 않은 경우가....

물론 베타 공유 모드로 해야 일관성 보장을 최대한 할수 있을것이므로.. (물론 메타데이터 기록이 되므로 추후 조작이 가능하기는 하지만,,)

그런데!. 실시간 동기화에는 좀 무리...

2010/10/01

ASP.NET, 2416728 취약점 패치, Microsoft Update 에서 배포

http://www.microsoft.com/technet/security/advisory/2416728.mspx

지금 즉시, Microsoft Update 를 통해서 패치 적용을 하시기를 권장 드립니다.

01-MS10-070-2416728.png

2010/09/30

ASP.NET 에서 Googlebot, msnbot, Yahoo slurp 같은 크롤러(Crawler) 체크

하지만, 체크할려면 어떤게 검색엔진인지 아닌지 구분할수 있는 데이터가 있어야 하는데, 그것을 지정하는 것이 web.config 에서의 browserCaps 섹션 입니다.

< configuration>

< system.web>

< browserCaps>

< filter>

< !--Google Crawler-->

< case match="Googlebot">browser=Googlebot crawler=true </case>

< !-- Yahoo Crawler -->

<case

match="http\:\/\/help.yahoo.com\/help\/us\/ysearch\/slurp">

browser=YahooCrawler crawler=true

</case>

< !--MSN Crawler-->

<case match="msnbot">

browser=msnbot crawler=true

< /case>

</filter>

< /browserCaps>

</system.web>

< /configuration>

위와 같은 형식으로 지정후에 다음과 같은 방법으로

if (((System.Web.Configuration.HttpCapabilitiesBase)myBrowserCaps).Crawler)

{

labelText = "크롤러.";

}

else

{

labelText = "크롤러가 아님.";

}

2010/09/28

삭제되지 않은(시스템 예약명) 파일 삭제, rm.exe 가 아닌 ren.exe 이용

그것 보다는,. 그냥 ren 을 이용해서 이름을 변경한후에 삭제를 하면 됩니다.

(이미 많이 알려진 내용으로, 새로운 팁이 아니라 급할때 써먹기 위한....^^)

ren \\.\c:\con.com file.txt

2010/09/19

rdpdr / ID: 54

2010/09/17

Netsh IPSec

netsh ipsec dynamic add - 새 정책 및 관련 정보를 만듭니다.

netsh ipsec dynamic delete - 정책 및 관련 정보를 삭제합니다

netsh ipsec dynamic dump - 구성 스크립트를 표시합니다.

netsh ipsec dynamic set - 기존 정책 및 관련 정보를 수정합니다

netsh ipsec dynamic show - 정책 및 관련 정보의 세부 사항을 표시합니다

netsh ipsec static add - 새 정책 및 관련 정보를 만듭니다.

netsh ipsec static delete - 정책 및 관련 정보를 삭제합니다

netsh ipsec static dump - 구성 스크립트를 표시합니다.

netsh ipsec static exportpolicy - 정책 저장소에서 모든 정책을 내보냅니다

netsh ipsec static importpolicy - 정책을 파일에서 정책 저장소로 가져옵니다

netsh ipsec static restorepolicyexamples - 기본 예제 정책을 복원합니다.

netsh ipsec static set - 기존 정책 및 관련 정보를 수정합니다

netsh ipsec static show - 정책 및 관련 정보의 세부 사항을 표시합니다

ex,

정책백업. netsh ipsec static exportpolicy c:\aaa.ipsec

필터추가. netsh ipsec static add filter filterlist=test description="테스트" srcaddr=192.168.0.1 dstaddr=127.0.0.1 srcmask=32(255.255.255.255) dstport=80 protocol=TCP mirrored=yes

netsh ipsec static add filter filterlist="OUT->IN" description="" srcaddr=ANY dstaddr=me dstport=5500 protocol=TCP mirrored=yes

2010/09/15

2010년 9월 Microsoft 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/ms10-065.mspx

이 보안 업데이트는 IIS(인터넷 정보 서비스)에 대해 비공개적으로 보고된 취약점 2건과 공개된 취약점 1건을 해결합니다. 이 중 가장 심각한 취약점으로 인해 클라이언트가 특수하게 조작된 HTTP 요청을 서버로 전송할 경우 원격 코드 실행이 허용될 수 있습니다. 이 취약점을 악용한 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다.

원격 프로시저 호출의 취약점으로 인한 원격 코드 실행 문제점(982802)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-066.mspx

이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다. 이 보안 업데이트의 심각도는 지원 대상인 모든 Windows XP 및 Windows Server 2003 에디션에 대해 중요입니다. 지원 대상인 모든 Windows Vista, Windows Server 2008, Windows 7 및 Windows Server 2008 R2 에디션은 이 취약점의 영향을 받지 않습니다.

이 취약점으로 인해 공격자가 특수하게 조작된 RPC 응답을 클라이언트가 시작한 RPC 요청에 보낼 경우 원격 코드 실행이 허용될 수 있습니다. 이 취약점 악용에 성공한 공격자는 임의 코드를 실행하여 영향을 받는 시스템을 완전히 제어할 수 있습니다. 공격자는 사용자가 공격자에 의해 제어되는 악의적인 서버로의 RPC 연결을 시작하도록 유도해야 합니다. 공격자는 사용자 조작 없이 이 취약점을 원격으로 악용할 수 없습니다.

로컬 보안 기관 하위 시스템 서비스의 취약점으로 인한 권한 상승 문제점(983539)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-068.mspx

이 보안 업데이트는 Active Directory, ADAM(Active Directory Application Mode) 및 AD LDS(Active Directory Lightweight Directory Service)에서 발견되어 비공개적으로 보고된 취약점 1건을 해결합니다. 이 취약점으로 인해 인증된 공격자가 특수하게 조작된 LDAP(Lightweight Directory Access Protocol) 메시지를 수신하는 LSASS 서버에 보낼 경우 권한 상승이 허용될 수 있습니다. 공격자가 이 취약점을 성공적으로 악용하려면 대상 Windows 도메인 내의 구성원 계정이 있어야 합니다. 그러나 Windows 도메인에 참가한 워크스테이션이 있어야 할 필요는 없습니다.

Windows CSRSS의 취약점으로 인한 권한 상승 문제점(2121546)

http://www.microsoft.com/korea/technet/security/bulletin/ms10-069.mspx

이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다. 이 보안 업데이트의 심각도는 지원 대상인 모든 Windows XP 및 Windows Server 2003 에디션에 대해 중요입니다. 지원 대상인 모든 Windows Vista, Windows Server 2008, Windows 7 및 Windows Server 2008 R2 에디션은 이 취약점의 영향을 받지 않습니다.

이 취약점으로 인해 공격자가 중국어, 일본어 또는 한국어 시스템 로캘로 구성된 영향 받는 시스템에 로그온할 때 권한 상승이 허용될 수 있습니다. 취약점 악용에 성공한 공격자는 프로그램을 설치하거나 데이터를 보고 변경하거나 삭제하고 모든 사용자 권한이 있는 새 계정을 만들 수 있습니다.

IIS MIME, docx pptx xlsx hwp

.pptx, application/vnd.openxmlformats-officedocument.presentationml.presentation

.xlsx, application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

.hwp, application/unknown 또는 application/octet-stream 또는 application/hwp

당장 생각나는게 위에것 밖에는....

또 뭐가 있을까요?..^^

2010/09/10

W3SVC / ID: 1120

2010/09/09

2010/09/08

kernal-power / ID: 41

2010/09/03

ASP.NET sessionState SQL Server 설정 및 관리

StateServer - 이건, ASP.NET State 서비스인 별도의 프로세스에서 관리하는것.

SQLServer - 요건 DB 레코드에 저장 관리 하겠다는것.

작업자 프로세스가 장애나, 관리목적의 재생이 발생하는 경우 InProc 는 세션값을 잃게 됩니다. 그래서 세션 기반 로그온 상태 관리를 한다면 StateServer 나 SQLServer 가 효과적인데요,,

StateServer 는 간단합니다.

그냥, ASP.NET State Service 서비스 실행하고,. sessionState 를 StateServer 로만 변경해 주면 끝납니다.

SQLServer 의 경우에는, SQL Server 에다가 먼저 Database 를 만들어야 합니다. 생성 스크립느는 버젼별 닷넷 프레임워크가 설치된, C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727 폴더에 보면 InstallSqlState.sql 쿼리문을 실행하면 됩니다.

위 쿼리문은, ASPState 라는 DB와, 관련 프로시져, Job 등이 자동 생성됩니다. 삭제는 같은 폴더에 있는 UninstallSqlState.sql 쿼리문 입니다.

실제 세션상태 관리 정보는 tempdb 에 저장을 하므로, SQL Server 가 재시작되면 역시 tempdb 특성상 세션값을 잃게 됩니다. 그래서, 잃지 않게 할려면 ASPState 에 테이블을 생성하여 관리하면 되는데요. 관련 쿼리는 InstallPersistSqlState.sql 입니다.

web.config 에서는 다음과 같은 형식의 노드가 있으면 됩니다.

ASPState 에 dbo 권한을 가지고 있는 계정을 생성후에 실제 웹페이지를 호출하게 되면, 아마도 tempdb 의 ASPStateTempSessions ASPStateTempApplications 두개 테이블에 대한 권한 오류가 날것입니다.

그럴경우, ASPState 계정에 대해서, 위 2개 테이블에 대한 적절한 권한을 주거나 또는 tempdb 에 대해서 data read/write 권한을 설정해 주면 됩니다.

ASPStateTempApplications 는 어떤 웹어플리케이션인지 구분값을 관리하는 테이블이고, ASPStateTempSessions 는 실제 세션값 정보가 저장되어 있는 테이블 입니다.

컬럼: SessionId Created Expires LockDate LockDateLocal LockCookie Timeout

Locked SessionItemShort SessionItemLong Flags

데이터: vzodgrqw511wcr45b1gixmff1930a784

2010-09-03 04:45:23.930

2010-09-03 05:45:28.800

2010-09-03 04:45:28.760

2010-09-03 13:45:28.760

7

60

0

0x3C000000010002000000FFFFFFFF0B436F6D70616E794E616D650

C436F6D70616E79456D61696C0B000000220000000109ED959C

EBB984EBA19C01157765626D61737465724068616E6269726F2E636F6DFF

NULL

0

만료된 세션을 파기하기 위해서 Job 에는 ASPState_Job_DeleteExpiredSessions 이 등록되어 매 1분마다 체크하여 만료된 세션은 파기 됩니다.

Microsoft Security Essentials의 차기 버전의 베타

데스크톱을 안전하게 지켜주는 든든한 무료 도구인 Microsoft Security Essentials의 차기 버전의 베타가 베일을 벗었습니다. 크게 네 가지가 기존 버전에 비해 강화되었습니다.

1.윈도우 방화벽과 통합되어 보다 강력한 데스크톱 보안 체제를 갖추게 되었습니다.

2. 웹 관련 보안 위협에 대한 보호 기능이 개선되었습니다.

3. 맬웨어를 막는 엔진 역시 한 세대 진화하여 더욱 빠르고 정확한 보호를 약속합니다.

4. 네트워크 침입에 다한 감지 기능의 지원입니다

2010/09/02

WMI를 이용한 MRTG - ProcessorLoad 예제

다음은, Win32_PerfRawData_Tcpip_NetworkInterface 클래스를 이용해서 BytesReceivedPersec,BytesSentPersec 값을 WMI를 통해 가져오는 예제 코드 입니다.

wqlQuery = "select BytesReceivedPersec,BytesSentPersec

from Win32_PerfRawData_Tcpip_NetworkInterface

where Name = 'Realtek RTL8139 Family PCI Fast Ethernet NIC'"

for each oData in oSvc.ExecQuery(wqlQuery)

for each oProperty in oData.Properties_

if oProperty.Name = "BytesReceivedPersec" then

bytesReceived = oProperty.Value

elseif oProperty.Name = "BytesSentPersec" then

bytesSent = oProperty.Value

end if

next

next

wscript.echo bytesReceived

wscript.echo bytesSent

BytesReceivedPersec,BytesSentPersec 는 각 원시 Raw 값을 가져옵니다.

이 값은 uint 타입인데 vbscript 특성상 형선언에 의미가 없으므로 맨 마지막에서 순서대로 echo 를 통해서 출력만 해주면 됩니다. 중요한것은 무조건 맨처음과 그 다음 출력되는 글자만 값으로 되며, 필히 숫자이어야 하며, 2개를 반환해야 합니다.

출력된값은 MRTG에서 LIne 별로 값을 읽어 들입니다. 다음 부분은 MRTG의 cfg 일부입니다.

Options[serverinfo_wmi]: growright,bits

SNMP에서는 다음과 같은 형식입니다.

Options[serverinfo_snmp]: growright,bits

2개의 차이점은, 거의 없어 보이죠?.

(Options에서 bits 를 넣어주면, 계산된 값에 * 8 을 해줘서 bit/sec 로 계산을 해준다. Byte 단위로 챠트를 출력할려면 bit를 넣어주지 않으면 된다.)

지금까지 예제를 보면, 아주 쉽습니다. 그냥 vbscript를 통해서 2개의 값만 리턴을 해주는 명령어를 넣어주기만 하면 되니깐.. 관리도구에 있는 성능카운터에 있는 모든 클래스를 소스로 이용할수 있습니다. 그외 별도의 응용프로그램에서 리턴해주는 모든값도 가능합니다.

다만, MRTG가 perl 기반이라는 단점외에는...

MRTG(Multi Router Traffic Grapher) - 6. MIB

microsoft_exchange_msg_queued_inbound_delivery

-1.3.6.1.4.1.311.1.1.3.1.1.3.1.0&1.3.6.1.4.1.311.1.1.3.1.1.3.1.0

microsoft_exchange_msg_queued_outbound_delivery

-1.3.6.1.4.1.311.1.1.3.1.1.3.14.0&1.3.6.1.4.1.311.1.1.3.1.1.3.14.0

microsoft_exchange_msg_received_from_internet

-1.3.6.1.4.1.311.1.1.3.1.1.3.15.0&1.3.6.1.4.1.311.1.1.3.1.1.3.15.0

microsoft_exchange_total_kb_received

-1.3.6.1.4.1.311.1.1.3.1.1.3.18.0&1.3.6.1.4.1.311.1.1.3.1.1.3.18.0

microsoft_exchange_total_kb_transmitted

-1.3.6.1.4.1.311.1.1.3.1.1.3.19.0&1.3.6.1.4.1.311.1.1.3.1.1.3.19.0

microsoft_exchange_total_msg_received

-1.3.6.1.4.1.311.1.1.3.1.1.3.20.0&1.3.6.1.4.1.311.1.1.3.1.1.3.20.0

■ Microsoft Windows Server

microsoft_win2k_cpu

-1.3.6.1.2.1.25.3.3.1.2.$INSTANCE&1.3.6.1.2.1.25.3.3.1.2.$INSTANCE

microsoft_win2k_disk_util

-1.3.6.1.2.1.25.2.3.1.6.$INSTANCE&1.3.6.1.2.1.25.2.3.1.6.$INSTANCE

microsoft_win2k_ftp-http_connections

-1.3.6.1.4.1.311.1.7.2.1.13.0&1.3.6.1.4.1.311.1.7.3.1.13.0

microsoft_win2k_number_of_processes

-1.3.6.1.2.1.25.1.6.0&1.3.6.1.2.1.25.1.6.0

microsoft_win2k_number_of_users

-1.3.6.1.2.1.25.1.5.0&1.3.6.1.2.1.25.1.5.0

microsoft_winnt_avgdisk_per_transfer

-1.3.6.1.4.1.311.1.1.3.1.1.6.1.11.$INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.6.1.11.$INSTANCE

microsoft_winnt_bytes_sent_per_second

-1.3.6.1.4.1.311.1.1.3.1.1.11.1.13.1&1.3.6.1.4.1.311.1.1.3.1.1.11.1.13.1

microsoft_winnt_bytes_total_per_second

-1.3.6.1.4.1.311.1.1.3.1.1.11.1.2.1&1.3.6.1.4.1.311.1.1.3.1.1.11.1.2.1

microsoft_winnt_cache_faults

-1.3.6.1.4.1.311.1.1.3.1.1.7.7.0&1.3.6.1.4.1.311.1.1.3.1.1.7.7.0

microsoft_winnt_cpu

-1.3.6.1.4.1.311.1.1.3.1.1.23.9.0&1.3.6.1.4.1.311.1.1.3.1.1.23.9.0

microsoft_winnt_current_sessions

-1.3.6.1.4.1.311.1.1.3.1.1.21.16.0&1.3.6.1.4.1.311.1.1.3.1.1.21.16.0

microsoft_winnt_currentdisk_queue_length

1.3.6.1.4.1.311.1.1.3.1.1.15.1.2.$INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.15.1.2.$INSTANCE

microsoft_winnt_disk_bytes_per_second

1.3.6.1.4.1.311.1.1.3.1.1.15.1.15.$INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.15.1.15.$INSTANCE

microsoft_winnt_files_open

1.3.6.1.4.1.311.1.1.3.1.1.21.15.0&1.3.6.1.4.1.311.1.1.3.1.1.21.15.0

microsoft_winnt_hdd

1.3.6.1.4.1.311.1.1.3.1.1.6.1.3.$INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.6.1.3.$INSTANCE

microsoft_winnt_login_errors

1.3.6.1.4.1.311.1.1.3.1.1.21.8.0&1.3.6.1.4.1.311.1.1.3.1.1.21.8.0

microsoft_winnt_mem_committed_bytes

1.3.6.1.4.1.311.1.1.3.1.1.7.2.0&1.3.6.1.4.1.311.1.1.3.1.1.7.2.0

microsoft_winnt_memory

1.3.6.1.4.1.311.1.1.3.1.1.7.1.0&1.3.6.1.4.1.311.1.1.3.1.1.7.1.0

microsoft_winnt_output_queue_length

1.3.6.1.4.1.311.1.1.3.1.1.11.1.18. $INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.1.3.6.1.4.1.311.1.1.3.1.1.11.1.18.$INSTANCE

microsoft_winnt_pages_per_second

1.3.6.1.4.1.311.1.1.3.1.1.7.9.0&1.3.6.1.4.1.311.1.1.3.1.1.7.9.0

microsoft_winnt_percent_disk_time

1.3.6.1.4.1.311.1.1.3.1.1.15.1.3.$INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.15.1.3.$INSTANCE

microsoft_winnt_percent_privileged_time

1.3.6.1.4.1.311.1.1.3.1.1.17.1.4.1&1.3.6.1.4.1.311.1.1.3.1.1.17.1.4.1

microsoft_winnt_percent_processor_time

1.3.6.1.4.1.311.1.1.3.1.1.17.1.2.1&1.3.6.1.4.1.311.1.1.3.1.1.17.1.2.1

microsoft_winnt_percent_usage_peak

1.3.6.1.4.1.311.1.1.3.1.1.14.1.3.$INSTANCE&1.3.6.1.4.1.311.1.1.3.1.1.14.1.3.$INSTANCE

microsoft_winnt_percent_user_time

1.3.6.1.4.1.311.1.1.3.1.1.17.1.3.1&1.3.6.1.4.1.311.1.1.3.1.1.17.1.3.1

microsoft_winnt_pool_nonpaged_bytes

1.3.6.1.4.1.311.1.1.3.1.1.7.15.0&1.3.6.1.4.1.311.1.1.3.1.1.7.15.0

microsoft_winnt_processor_queue_length

1.3.6.1.4.1.311.1.1.3.1.1.23.15.0&1.3.6.1.4.1.311.1.1.3.1.1.23.15.0

microsoft_winnt_tcp_segments_per_second

1.3.6.1.4.1.311.1.1.3.1.1.24.1.0&1.3.6.1.4.1.311.1.1.3.1.1.24.1.0

microsoft_winnt_tcp_segments_retransmitted_per_second

1.3.6.1.4.1.311.1.1.3.1.1.24.9.0&1.3.6.1.4.1.311.1.1.3.1.1.24.9.0

microsoft_winnt_udp_datagrams_per_second

1.3.6.1.4.1.311.1.1.3.1.1.27.1.0&1.3.6.1.4.1.311.1.1.3.1.1.27.1.0

microsoft_winnt_unexpected_errors

1.3.6.1.4.1.311.1.1.3.1.1.21.1.0&1.3.6.1.4.1.311.1.1.3.1.1.21.1.0

■ Microsoft SQL Server

이 외에도 각 장비별로 수많은 MIB값들이 존재한다.

MRTG(Multi Router Traffic Grapher) - 5. CfgMaker

기존에 command line 에서 이용했던, cfgmaker를 GUI로 만들어 놓은것이다. 비쥬얼하게 cfg파일을 생성할수 있는 아주 좋은 도구이다.

다운로드 -->> ConfigMaker.zip (*제작 사이트에서 최신 파일을 다운로드 하세요)

01-mrtg_ScriptMaker.png

MRTG(Multi Router Traffic Grapher) - 3. 스케쥴러

시스템 도구의 스케쥴러에 다음 실행 실행 코드를 5분마다 체크하도록 등록해 주면 된다.

체크 주기를 5분 이하나 이상으로 해도 좋으나, 5분마다 체크하는 것이 일반적이다.

또는 아래 실행코드를 배치파일에 넣어서 등록해도 된다.

*물론, perl은 System Path 에 등록되어 있는 상태이다. mrtg의 Path도 등록되어 있다면, 다음 실행 코드는 훨씬 간단해 질수 있는 등 설치 방법에 따라서 경로는 약간씩 달라질수 있다.

2. Mr Daemon 을 이용한 체크

□ Mr Daemon 메뉴

□ Mr Daemon 설정화면

□ Mr Daemon 각 명령창마다 체크 시간이 다를 경우

Mr Daemon의 장점은 스케쥴러를 이용시 perl 로드될때마다 cmd 창이 깜빡인다는 것이는 불편함을 없애준다는 것이다. Mr Daemon는 실행시마다 깜빡이는 cmd창의 hide기능이 있다.

꼭 mrtg체크 뿐만 아니라, 다른것에도 응용이 가능할것으로 보인다.

다운로드 --> http://www.fixitdave.pwp.blueyonder.co.uk/files/mrDaemon-v2.zip

01-mrdaemon_b.JPG

01-mrdaemon.JPG

01-mrdaemon_a.JPG

MRTG(Multi Router Traffic Grapher) - 4. 5mrtg.exe

5mrtg.exe 는 MRTG 프로그램의 \mrtg-2.14.3\contrib\nt-services 디렉토리를 보면, 윈도우 서비스 형태로 등록을 해서 매 5분마다 배치파일 같은 명령어를 실행해 주는 유틸입니다. NT 서비스 형태로 등록되어 실행되므로 매우 안정적이겠죠.

install.cmd 를 실행하면, exe파일을 서비스 형태로 자동으로 등록해 줍니다. 매 5분마다 mrtg 명령어 실행은 레지스트리에서 수정을 해줘야 합니다.

"MrtgKick-PathName"="C:\\MRTG\\Run\\MrtgKick.Cmd"

"Debug"=dword:0

가면, MrtgKick-PathName 부분에 실행해줄 배치파일을 지정해 주고 그 배치파일에 실행할 mrtg를 목록으로 넣어주면 됩니다.

위 3가지 각 방법을 통해서 다음과 같이 각 체크항목마다 7개의 파일이 생성된다. 이 파일은 매 5분마다 업데이트 된다. 체크하는 장비가 많거나 항목이 많은 경우 매 5분마다 생성하는데 필요한 로드가 있다.

*.log 및 *.old는 text 형식의 로그파일이며, 각 png 파일은 일/주/월/년 별로 생성된 챠트이다. 이러한 파일을 매 5분마다 삭제후 재생성이 된다. 로그파일의 경우 가장 마지막 체크한 파일이 *.log 이며, 다음번 체크된 경우 이전 로그파일이 *.old로 저장된다. old가 필요한 이유는 이전값과 현재 체크값 사이의 값 계산에 필요하기 때문이다.

1149428101 269 171 269 171

1149427801 297 239 297 239

1149427800 297 239 375 298

1149427500 374 297 375 298

1149427200 348 189 349 214

1149426900 348 213 349 214

(*맨 처음 숫자는 Unix Time 이며, 가장 마지막 원시값이 맨 첫줄이며, 두번째 줄부터는 계산된 값으로 실제 챠트에 표시되는 값이다.)

01-5mrtg.gif

01-mrtg_log.gif

MRTG(Multi Router Traffic Grapher) - 2. Configuration

MRTG의 Config파일은 트래픽 모니터링의 경우 자동으로 생성해주는 cfgmaker 툴을 이용한다.

예: perl cfgmaker public@10.0.0.2 --global "WorkDir : d:\www\mrtg" --output mrtg.cfg

위 내용은 10.0.0.2번 ip를 갖는 장비의 SNMP 커뮤니티가 public이며,

cfg파일명은 mrtg.cfg로 지정. mrtg가 생성하는 html 및 png파일의 생성폴더를 d:\www\mrtg로 한다는 것이다.

위 예의 경우는 트래픽모니터링만 가능하며, Cpu,Ram.. 등은 MIB값을 이용해서 cfg파일을 직접생성해야 한다.

cfgmaker에 의해 생성된 cfg파일 내용입니다. 거의 대부분 아래 내용과 비슷합니다.

#

# Interface Traffic

#---------------------------------------------------------------

### Interface 16777219 Traffic Analysis for 10.0.0.2 ###

Target[10.0.0.2_16777219]: 16777219:public@10.0.0.2:

SetEnv[10.0.0.2_16777220]: MRTG_INT_IP="10.0.0.2" MRTG_INT_DESCR="3Com..생략..

Options[10.0.0.2_16777219]: bits

XSize[10.0.0.2_16777219]: 380

YSize[10.0.0.2_16777219]: 100

MaxBytes[10.0.0.2_16777219]: 12500000

Title[10.0.0.2_16777219]: Traffic Analysis for 16777219 -- 10.0.0.2

PageTop[10.0.0.2_16777219]: Traffic Analysis for 16777219 -- 10.0.0.2

<TABLE>

<TR><TD>System:</TD>

<TD>SERVERINFO in </TD></TR>

<TR><TD>Maintainer:</TD> <TD></TD></TR>

<TR><TD>Description:</TD><TD>NDIS 5.0 driver </TD></TR>

<TR><TD>ifType:</TD> <TD>ethernetCsmacd (6)</TD></TR>

<TR><TD>ifName:</TD> <TD></TD></TR>

<TR><TD>Max Speed:</TD> <TD>12.5 MBytes/s</TD></TR>

<TR><TD>Ip:</TD>

<TD>10.0.0.2 (serverinfo)</TD></TR>

</TABLE>

2.indexmaker 를 통한 인덱스 페이지 생성

MRTG cfg 파일에서 체크하는 항목이 여러개인데, 그것을 통합해서 한개의 페이지에서 보고 싶다. 그럴때 바로 쉽게 작성을 해주는 툴이 바로 indexmaker 이다. 물론, 직접 보기 좋은 디자인으로 html로 작성해도 상관없다.

기본적인 사용법은 매우 쉽고 간단하다.

--output= 은 index.htm 파일명과 저장할 경로이고,

--columns 는 각 5분 이미지 파일을 한줄에 몇개씩 표시할것인지 정해주는 옵션이다.

위 옵션 말고도 상당히 많은 옵션을 제공하므로 help 를 참고해 보기 바란다.

3.각 장비의 MIB 값

해당 장비의 MIB값을 알아내기 위해서는 각 벤더에서 제공하는 OID를 알아야 한다. 각 벤더에서 제공하는 MIB파일 소스를 보면, OID 라는 구조로 작성되어 있다. OID구조를 잘 살펴보면, 체크하고자 하는 MIB값을 알아 낼수 있다.

다음은 각 벤더별로 MIB파일 모음 압축파일입니다. 아래 MIB값은 장비의 업그레이드 및 벤더사에서 변경할 경우 아래 값과 다를 수 있습니다.

Apache

Avaya - http://www.avaya.com

CISCO - http://www.cisco.com

Compaq - http://www.compaq.com

HP - http://www.hp.com

IBM - http://www.ibm.com

INTEL - http://www.intel.com

Linux

Microsoft - http://www.microsoft.com

Oracle - http://www.oracle.com

SUN - http://www.sun.com

Unisys - http://www.unisys.com

Veritas - http://www.veritas.com

MRTG(Multi Router Traffic Grapher) - 1. Install

Perl은 원래 Unix계열 스크립트 언어지만 Windows환경에서도 구동되도록 Win32용으로 포팅되어 있는 ActivePerl을 다운받아 설치한다.

-> 다운로드 사이트

설치완료후, 환경변수부분에 perl경로가 등록되어 있는지 확인한다.

만일 안되어 있으면, perl설치경로를 등록한다. 일반적으로 c:\perl\bin 이다.

*등록위치 : 컴퓨터관리 -> 등록정보 -> 고급 -> 시스템변수의 Path

2. MRTG 다운로드

아래 사이트에서 최신 버젼을 받되, 확장자가 zip으로 되어 있는 파일을 받으면 된다.

-> 다운로드 사이트

다운받은후, 압축을 풀어 mrtg를 운영할 웹 디렉토리등에 파일을 이동한다.

mrtg는 웹브라우져로 접속해서 보기 때문이다.

물론, 꼭 웹디렉토리에 안하고 IIS에서 가상폴더를 지정해도 좋다.

2010/09/01

Microsoft .NET Framework 4 다운로드 (독립 실행형 설치 관리자)

http://www.microsoft.com/downloads/details.aspx?displaylang=ko&FamilyID=0a391abd-25c1-4fc0-919f-b21f31ab88b7

.NET Framework 3.5 Service Pack 1

http://download.microsoft.com/download/6/0/f/60fc5854-3cb8-4892-b6db-bd4f42510f28/dotnetfx35.exe

Microsoft .NET Framework 2.0 서비스 팩 2

http://www.microsoft.com/downloads/details.aspx?displaylang=ko&FamilyID=5b2c0358-915b-4eb5-9b1d-10e506da9d0f

대부분 Windows Update 를 통해서 설치를 하지만,. 가끔식 직접 다운로드가 필요한 경우가 있을때에.....

2010/08/24

crypt32 / ID: 8

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

SQL Server 2008 R2 설치를 위한 소프트웨어/하드웨어 조건

2010/08/22

C#, XML / RSS XPath

XPathNavigator navigator = doc.CreateNavigator();

XPathNodeIterator nodes = navigator.Select("/rss/channel/item");

while(nodes.MoveNext())

{

XPathNavigator node = nodes.Current;

//각 title 등 노드값을 가져오는 추가 코드

}

그외,. DataSet 도 간편한 방법이고,. 페이지에 바로 뿌릴 경우 XmlDataSource 를 이용하면 좀더 간편해짐.. 찾아보면 Open Source 용 라이브러리도 많이 있는데 그런것을 이용하면 코딩 몇자 정도면 하면 금방...

참조, Using Returned XML with C# - Yahoo! Developer Network

http://developer.yahoo.com/dotnet/howto-xml_cs.html

2010/08/21

Symantec AntiVirus / ID: 6

Microsoft-Windows-RestartManager / ID: 10010

LoadPerf / ID: 3012

Performance 레지스트리 키의 성능 문자열이 손상되었습니다. Performance 레지스트리의

BaseIndex 값은 데이터 구역의 첫 번째 DWORD이고 LastCounter 값은 데이터 구역의

두 번째 DWORD입니다. 그리고 LastHelp 값은 데이터 구역의 세 번째 DWORD입니다.

W3SVC / ID: 1007

NNTPSVC / ID: 101

Microsoft-Windows-CAPI2 / ID: 4107

2010/08/20

HostableWebCore / ID: 5005

SQL Server Migration Assistant - MySQL, Access, Orcle, Sybase 마이그레이션 도구

SSMA for Access v4.2

SSMA for Oracle v4.2

SSMA for Sybase v4.2

SQL Server 2005, 2008용으로 분리되어져 있으며,

닷넷 프레임 워크., 그리고 각 서버별 드라이버 설치 필요.~

자세한 내용은 SSMA 팀 블로그를 참고.

http://blogs.msdn.com/b/ssma/archive/2010/08/12/microsoft-announces-sql-server-migration-assistant-for-mysql.aspx

2010/08/17

profsvc / ID: 1530

DETAIL -

1 user registry handles leaked from \Registry\User\S-1-5-21-3091617167-134032145-2421663127-1096: Process 1236 (\Device\HarddiskVolume1\Windows\System32\svchost.exe) has opened key \REGISTRY\USER\S-1-5-21-3091617167-134032145-2421663127-1096\Printers\DevModePerUser

UmrdpService / ID: 1124

프린터 = !!TYO16P!DocuPrint 360

포트 = TS981

2010년 8월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS10-047.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니다. 가장 위험한 취약점으로 인해 공격자가 시스템에 로컬로 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승이 허용될 수 있습니다.

이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다. 익명의 사용자에 의해서나 원격으로는 이 취약점을 악용할 수 없습니다.

취약점:

- Windows 커널 데이터 초기화 취약점 (CVE-2010-1888)

- Windows 커널 Double Free 취약점 (CVE-2010-1889)

- Windows 커널 잘못된 유효성 검사 취약점 (CVE-2010-1890)

Windows 커널 모드 드라이버의 취약점으로 인한 권한 상승 문제점 (2160329)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-048.mspx

요약: 이 보안 업데이트는 Windows 커널 모드 드라이버의 공개된 취약점 1건과 비공개적으로 보고된 취약점 4건을 해결합니다.

가장 위험한 취약점으로 인해 공격자가 영향을 받는 시스템에 로그온하여 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승이 허용될 수 있습니다. 이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다. 익명의 사용자에 의해서나 원격으로는 이 취약점을 악용할 수 없습니다.

취약점:

- Win32k 경계 검사 취약점 (CVE-2010-1887)

- Win32k 예외 처리 취약점 (CVE-2010-1894)

- Win32k 풀 오버플로 취약점 (CVE-2010-1895)

- Win32k 사용자 입력 유효성 검사 취약점 (CVE-2010-1896)

- Win32k 창 생성 취약점 (CVE-2010-1897)

SChannel의 취약점으로 인한 원격 코드 실행 문제점 (980436)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-049.mspx

요약: 이 보안 업데이트는 Windows의 Secure Channel(SChannel) 보안 패키지의 공개된 취약점 1건과 비공개적으로 보고된 취약점 1건을 해결합니다. 가장 위험한 취약점으로 인해 사용자가 인터넷 웹 브라우저를 통해 이 취약점을 악용하도록 설계된 특수하게 조작된 웹 사이트를 방문할 경우 원격 코드 실행이 허용될 수 있습니다.

그러나 어떠한 경우에도 공격자는 강제로 사용자가 이러한 웹 사이트를 방문하도록 만들 수 없습니다. 대신 공격자는 사용자가 전자 메일 메시지 또는 메신저 메시지의 링크를 클릭하여 공격자의 웹 사이트를 방문하도록 유도하는 것이 일반적입니다.

취약점:

- TLS/SSL 재협상 취약점 (CVE-2009-3555)

- SChannel 조작된 형식의 인증서 요청 원격 코드 실행 취약점 (CVE-2010-2566)

SMB 서버의 취약점으로 인한 원격 코드 실행 문제점 (982214)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-054.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니다. 가장 위험한 취약점으로 인해 공격자가 특수하게 조작된 SMB 패킷을 만들어 영향을 받는 시스템에 보내는 경우 원격 코드 실행이 허용될 수 있습니다.

취약점:

- SMB 풀 오버플로 취약점 (CVE-2010-2550)

- SMB 변수 유효성 검사 취약점 (CVE-2010-2551)

- SMB 스택 부족 취약점 (CVE-2010-2552)

TCP/IP의 취약점으로 인한 권한 상승 문제점 (978886)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-058.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다. 가장 위험한 취약점으로 인해 특정 입력 버퍼 처리 중 발생한 오류로 인한 권한 상승이 허용될 수 있습니다.

대상 시스템에 로그온할 수 있는 공격자는 이 취약점을 악용하여 시스템 수준 권한으로 임의 코드를 실행할 수 있습니다. 이렇게 되면 공격자는 프로그램을 설치할 수 있을 뿐 아니라 데이터를 보거나 변경하거나 삭제할 수 있고 모든 사용자 권한이 있는 새 계정을 만들 수도 있습니다.

취약점:

- IPv6 메모리 손상 취약점 (CVE-2010-1892)

- Windows 네트워킹의 정수 오버플로 취약점 (CVE-2010-1893)

서비스 추적 기능의 취약점으로 인한 권한 상승 문제점(982799)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-059.mspx

요약: 이 보안 업데이트는 서비스 추적 기능의 공개된 취약점 1건과 비공개적으로 보고된 취약점 1건을 해결합니다.

이 취약점으로 인해 공격자가 특수하게 조작된 응용 프로그램을 사용할 경우 권한 상승이 허용될 수 있습니다. 이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다.

취약점:

- 추적 레지스트리 키 ACL 취약점 (CVE-2010-2554)

- 추적 메모리 손상 취약점 (CVE-2010-2555)

C# Html Tag 제거

{

return Regex.Replace(text, @"<(.|\n)*?>", string.Empty);

}

public static string StripTagsRegexCompiled(string source)

{

return _htmlRegex.Replace(source, string.Empty);

}

{

char[] array = new char[source.Length];

int arrayIndex = 0;

bool inside = false;

for (int i = 0; i < source.Length; i++)

{

char let = source[i];

if (let == '<')

{

inside = true;

continue;

}

if (let == '>')

{

inside = false;

continue;

}

if (!inside)

{

array[arrayIndex] = let;

arrayIndex++;

}

}

return new string(array, 0, arrayIndex);

}

3가지 방법으로 해볼수가 있는데 가장 빠른 방법은 문자열 배열상태에서 잘라내기 입니다.

참조,.

http://aliraza.wordpress.com/2007/07/05/how-to-remove-html-tags-from-string-in-c/

http://dotnetperls.com/remove-html-tags

MSExchangeIS Mailbox Store / ID: 2000

2010/08/16

Schannel / ID: 36874

클라이언트 응용 프로그램이 지원하는 암호 그룹 중 어떤 것도

서버가 지원하지 않습니다. SSL 연결 요청이 실패했습니다.

2010/08/14

ASP.NET 4.0.30319.0 / ID: 1078

Microsoft Management Console / ID: 1000

2010/08/13

W3SVC-WP / ID: 2262

2010/07/18

LSASRV / ID: 40961

이벤트 형식: 경고

이벤트 원본: LSASRV

이벤트 범주: SPNEGO (Negotiator)

이벤트 ID: 40961

날짜: 2010-07-17

시간: 오후 9:41:32

사용자: N/A

컴퓨터: ACTIVEJH

설명:

보안 시스템에서 DNS/prisoner.iana.org 서버로의 보안된 연결을 설정하지 못했습니다. 사용 가능한 인증 프로토콜이 없습니다.

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2010/07/14

Server Agents / ID: 1123

[SNMP TRAP: 6027 in CPPHLTH.MIB]

Service Control Manager / ID: 7016

2010/07/06

srv / ID: 2017

원본 : srv

event id : 2017 [qualifiers] 49152

수준 : 오류

키워드 : 0x80000000

서버가 비페이징 풀 할당에 대한 구성한계에 도달 하였으므로 서버가 시스템의 비페이징 풀에서 할당하지 못했습니다.

OS : vista 64bit SP1

웹서버로 사용중입니다. 위와같은 이벤트 시스템 로그가 발생하여 문의 드립니다.

이런 이벤트로그는 왜 발생하는 건지요?

구글에서 검색해보니 네트워크 관련 세션때문에 발생한다고 하는거 같은데

해당 오류의 원인이나 fix방법을 아시는분들의 자문을 구해봅니다.

2010/06/29

tcpip / ID: 54

0000: 00 00 00 00 01 00 54 00 ......T.

0008: 00 00 00 00 36 00 04 80 ....6..€

0010: 00 00 00 00 00 00 00 00 ........

2010/06/25

Backup / ID: 521

Windows Server 2008 R2

-----------------

Disk Controller 가 Windows 내장이 아닌 OEM 드라이버인 경우에...

(Intel(R) Embedded Server RAID Technology 와 같은....)

참고,

http://social.technet.microsoft.com/forums/en-US/winserverfiles/thread/d5daada2-b78b-4935-bd9e-80726c26c4a8/

http://technet.microsoft.com/en-us/library/cc734453(WS.10).aspx

2010/06/24

WHEA-Logger / ID: 47

수정된 하드웨어 오류가 발생했습니다.

구성 요소: 메모리

오류 원본: 수정된 컴퓨터 검사

------------

ErrorSource 1

FRUId {00000000-0000-0000-0000-000000000000}

FRUText

ValidBits 0x0

ErrorStatus 0x0

PhysicalAddress 0x0

PhysicalAddressMask 0x0

Node 0x0

Card 0x0

Module 0x0

Bank 0x0

Device 0x0

Row 0x0

Column 0x0

BitPosition 0x0

RequesterId 0x0

ResponderId 0x0

TargetId 0x0

ErrorType 0

Length 873

------------

Windows Hardware Error Architecture (WHEA)

http://msdn.microsoft.com/en-us/library/ff559507(VS.85).aspx

ErrorType :

0 An unknown error.

1 No error occurred.

2 A single bit ECC error.

3 A multibit ECC error.

4 A single symbol ChipKill ECC error.

5 A multiple symbol ChipKill ECC error.

6 A master abort.

7 A target abort.

8 A parity error.

9 A watchdog timeout.

10 An invalid memory address.

11 A broken memory mirror.

12 A memory sparing error.

cpqasm2 / ID: 4200

2010/06/08

VolSnap / ID: 14

안녕하세요 . 왕초보입니다.

NTbackup 중 system state 를 접근하지 못합니다.

admin 계정으로도요

1번오류

C: 볼륨의 I/O 오류 때문에 C: 볼륨의 섀도 복사본이 중단되었습니다.

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2번 오류 원본 DISK ID : 7

\Device\Harddisk0\DR0 장치에 잘못된 블록이 있습니다.

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

2010/05/10

AutoEnrollment / ID: 1

2010/05/02

W32Time / ID: 50

2010/05/01

VSS / ID: 12289

2010/04/20

Server ActiveSync / ID: 3005

2010/04/16

2010년 4월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS10-019.mspx

요약: 이 보안 업데이트는 Windows Authenticode Verification의 비공개적으로 보고된 취약점 2건, 즉 원격 코드 실행을 허용할 수 있다는 문제점을 해결합니다.

이 취약점 악용에 성공한 공격자는 영향을 받는 시스템을 완벽히 제어할 수 있습니다. 이 보안 업데이트는 이식 가능한 실행 파일 또는 캐비닛 파일을 서명하고 확인할 때 추가 확인 작업을 수행하여 취약점을 해결합니다.

SMB 클라이언트의 취약점으로 인한 원격 코드 실행 문제점 (980232)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-020.mspx

요약: 이 보안 업데이트는 Microsoft Windows의 공개된 취약점 1건과 비공개적으로 보고된 여러 취약점을 해결합니다.

이 취약점으로 인해 공격자가 특수하게 조작된 SMB 응답을 클라이언트가 시작한 SMB 요청에 보낼 경우 원격 코드 실행이 발생할 수 있습니다.

이 취약점을 악용하려면 공격자는 사용자가 특수하게 조작된 SMB 서버에 SMB 연결을 시작하도록 유도해야 합니다.

보안 업데이트는 SMB 클라이언트가 SMB 응답을 처리하고, 메모리를 할당하고, SMB 응답 내의 필드 유효성을 검사하는 방식을 수정하여 취약점을 해결합니다.

Windows 커널의 취약점으로 인한 권한 상승 문제점 (979683)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-021.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니다.

이 중 가장 위험한 취약점으로 인해 공격자가 시스템에 로컬로 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승을 허용할 수 있습니다.

이 취약점을 악용하려면 공격자가 유효한 로그온 자격 증명을 가지고 로컬로 로그온할 수 있어야 합니다. 익명의 사용자에 의해서나 원격으로는 이 취약점을 악용할 수 없습니다.

보안 업데이트는 유효성 검사, 심볼 링크의 생성, 가상 레지스트리 키 경로 확인 및 예외 처리를 수정하여 취약점을 해결합니다.

VBScript 스크립팅 엔진의 취약점으로 인한 원격 코드 실행 문제점 (981169)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-022.mspx

요약: 이 보안 업데이트는 공개적으로 보고되었으며 Microsoft Windows에서 원격 코드 실행을 허용할

수 있는 VBScript의 취약점을 해결합니다.

이러한 취약점으로 인해 악의적인 웹 사이트에서 특수하게 조작된 대화 상자를 웹 페이지에 표시하고 사용자가 F1 키를 누른 경우 Windows 도움말 시스템이 공격자가 제공한 Windows 도움말 파일로 시작될 수 있습니다.

사용자가 관리자 권한으로 로그온한 경우, 이 취약점을 악용한 공격자는 영향을 받는 시스템을 완전히 제어할 수 있습니다. 보안 업데이트는 VBScript 엔진이 보호된 모드에서 도움말 파일을 처리하는 방식을 수정하여 취약점을 해결합니다.

Microsoft Exchange 및 Windows SMTP 서비스의 취약점으로 인한 서비스 거부 문제점 (981832)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-024.mspx

요약: 이 보안 업데이트는 Microsoft Exchange 및 Windows SMTP 서비스의 공개된 취약점 1건과 비공개적으로 보고된 취약점 1건을 해결합니다.

이 중 가장 위험한 취약점으로 인해 공격자가 SMTP 서비스를 실행하는 컴퓨터로 특수하게 조작된 DNS 응답을 전송할 경우 서비스 거부를 허용할 수 있습니다.

보안 업데이트는 SMTP가 MX 레코드를 구문 분석하는 방식과 SMTP가 SMTP 명령 응답을 해석하기 위해 메모리를 할당하는 방식을 수정하여 취약점을 해결합니다.

Microsoft Windows Media Services의 취약점으로 인한 원격 코드 실행 문제점 (980858)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-025.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows 2000 Server에서 실행되는 Windows Media Services의 취약점을 해결합니다.

이 취약점으로 인해 공격자가 특수하게 조작된 전송 정보 패킷을 Windows Media Services를 실행하는 Microsoft Windows 2000 Server 시스템에 보내는 경우 원격 코드 실행이 발생할 수 있습니다.

이 보안 업데이트는 Windows Media Unicast 서비스(nsum.exe)가 전송 정보 네트워크 패킷을 처리하는 방식을 수정하여 취약점을 해결합니다.

Windows ISATAP 구성 요소의 취약점으로 인한 스푸핑 허용 문제점 (978338)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-029.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점 1건을 해결합니다.

이 취약점으로 인해 공격자가 IPv4 주소를 스푸핑하여 소스 IPv4 주소를 사용하는 필터링 장치를 우회할 수 있습니다.

이 보안 업데이트는 Windows TCP/IP 스택이 터널링된 ISATAP 패킷에서 소스 IPv6 주소를 확인하는 방식을 변경하여 취약점을 해결합니다.

2010/03/29

System.ServiceModel 3.0.0.0 / ID: 3

발신자 정보: System.ServiceModel.Activation.HostedHttpRequestAsyncResult/26239245

예외: System.Web.HttpException: '/SPMgrs/SPMgrs.svc' 서비스가 없습니다. ---> System.ServiceModel.EndpointNotFoundException: '/SPMgrs/SPMgrs.svc' 서비스가 없습니다.

위치: System.ServiceModel.ServiceHostingEnvironment.HostingManager.EnsureServiceAvailable(String normalizedVirtualPath)

위치: System.ServiceModel.ServiceHostingEnvironment.EnsureServiceAvailableFast(String relativeVirtualPath)

위치: System.ServiceModel.Activation.HostedHttpRequestAsyncResult.HandleRequest()

위치: System.ServiceModel.Activation.HostedHttpRequestAsyncResult.BeginRequest()

--- 내부 예외 스택 추적의 끝 ---

위치: System.ServiceModel.AsyncResult.End[TAsyncResult](IAsyncResult result)

위치: System.ServiceModel.Activation.HostedHttpRequestAsyncResult.End(IAsyncResult result)

프로세스 이름: w3wp

프로세스 ID: 2580

2010/03/23

RasSstp / ID: 18

SSTP(Secure Socket Tunneling Protocol) 서비스가 레지스트리에서 SHA256 인증서 해시를 읽지 못했거나 데이터가 올바르지 않습니다. 유효한 데이터는 SHA256 인증서 해시의 형식이 REG_BINARY이고 길이가 32바이트여야 합니다. 기타 일부 시스템 오류로 인해 SSTP가 레지스트리에서 값을 검색하지 못할 수 있습니다. 자세한 오류 메시지는 아래에 나와 있습니다. 이 서버에서는 SSTP 연결이 허용되지 않습니다. 문제를 해결한 다음 다시 시도하십시오.

지정된 파일을 찾을 수 없습니다.

Kernel-Processor-Power / ID: 6

RemoteAccess / ID: 20171

SharedAccess_NAT / ID: 32003

2010/03/08

NSUNICAST / ID: 305

failed to Accept connection WSA Error given 10038 ErrorCode= 0xc00d0027.

# for hex 0xc00d0027 / decimal -1072889817 :

NS_E_NETWORK_SERVICE_FAILURE nserror.h

2010/02/18

2010년 7월 13일부로 Windows 2000 연장기술지원 종료

확장 지원이 만료되더라도 치명적인 문제가 발생할 확률은 거의 없지만, 아주 오래된 OS 이고 성능 및 안정성, 그리고 특히 서버운영자 측면에서 관리상 애로점이 있기 때문에 비용 문제가 최대 요소가 아니라면 최신 버젼으로 업그레이드를 하는 것이 좋을것 같습니다.

서버 OS 의 특성상, 한번 설치하면 하드웨어 문제가 발생하지 않는 이상 재설치등은 보통 3~5년 내에는 하지 않기 때문에, OS 단종후 기본 지원 기간내에는 상위 버젼으로 업그레이드가 적절하지 않나 싶습니다.

----------------------

http://support.microsoft.com/lifecycle/

http://support.microsoft.com/ph/1131#tab0

연장 기술 지원 종료에 대한 안내

1. 마이크로소프트는 출시 제품의 지원 가능 여부에 대한 일관적이고 예측 가능한 지침을 제공하기 위하여 2002년 10월부터 "제품 지원기간 정책"을 시행하고 있습니다.

2. 이러한 "마이크로소프트 제품 지원주기 정책"에 따라 2010년 7월 13일 부로 윈도우 XP SP2와 Windows 2000 연장 기술지원이 종료됩니다. 연장기술지원이 중지되면, 유료기술지원 및 보안패치를 포함한 모든 종류의 기술지원을 완전히 종료하게 됩니다.

마이크로소프트 무료 백신 Microsoft Security Essentials (MSE) 한글판 출시

여러 무료 안티바이러스 툴이 있기는 하지만,. MSE 의 경우 기업(5인이내 사업장 제한이 있기는 하지만, 중견/대기업이 아니고서는 문제 없을듯...) 에서도 사용이 가능한 제품입니다.

XP 다운로드

http://download.microsoft.com/download/6/1/D/61D3BE5F-0AF0-49C2-8A14-44D8AFA4698A/

mssefullinstall-x86fre-ko-kr-xp.exe

Vista / Windows 7 32bit 다운로드

http://download.microsoft.com/download/6/1/D/61D3BE5F-0AF0-49C2-8A14-44D8AFA4698A/

mssefullinstall-x86fre-ko-kr-vista-win7.exe

Vista / Windows 7 64bit 다운로드

http://download.microsoft.com/download/6/1/D/61D3BE5F-0AF0-49C2-8A14-44D8AFA4698A/

mssefullinstall-amd64fre-ko-kr-vista-win7.exe

2010/02/11

2010년 2월 마이크로소프트 보안 공지

http://www.microsoft.com/korea/technet/security/bulletin/MS10-006.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 취약점 2건을 해결합니다.

이 취약점으로 인해 공격자가 특수하게 조작된 SMB 응답을 클라이언트가 시작한 SMB 요청에 보낼 경우 원격 코드 실행이 발생할 수 있습니다.

이 보안 업데이트는 SMB 클라이언트가 응답 유효성을 검사하는 방식을 수정하여 취약점을 해결합니다.

Windows 셸 처리기의 취약점으로 인한 원격 코드 실행 문제점 (975713)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-007.mspx

요약: 이 보안 업데이트는 Microsoft Windows 2000, Windows XP 및 Windows Server 2003에서 발견되어 비공개적으로 보고된 취약점 1건을 해결합니다.

다른 Windows 버전은 이 보안 업데이트의 영향을 받지 않습니다.

이 취약점으로 인해 웹 브라우저 같은 응용 프로그램이 특수하게 조작된 데이터를 ShellExecute API 함수로 Windows 셸 처리기를 통해 전달할 경우 원격 코드 실행이 발생할 수 있습니다.

이 보안 업데이트는 ShellExecute API가 입력 매개 변수를 검사하는 방식을 수정하여 취약점을 해결합니다.

Windows TCP/IP의 취약점으로 인한 원격 코드 실행 문제점 (974145)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-009.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 취약점 4건을 해결합니다.

가장 위험한 취약점으로 인해 IPv6를 사용하는 컴퓨터로 특수하게 조작된 패킷이 전송될 경우 원격 코드 실행이 허용될 수 있습니다.

공격자는 특수하게 조작된 ICMPv6 패킷을 만들어 IPv6를 사용하는 시스템에 보내는 방법으로 취약점 악용을 시도할 수 있습니다.

이 보안 업데이트는 Windows TCP/IP에서 경계 검사 및 기타 패킷 처리 작업을 수행하는 방식을 변경하여 취약점을 해결합니다.

Windows Server 2008 Hyper-V의 취약점으로 인한 서비스 거부 문제점 (977894)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-010.mspx

요약: 이 보안 업데이트는 Windows Server 2008 Hyper-V 및 Windows Server 2008 R2 Hyper-V에서 발견되어 비공개적으로 보고된 취약점을 해결합니다.

이 취약점으로 인해 Hyper-V 서버에서 호스팅하는 게스트 가상 컴퓨터 중 하나의 인증된 사용자가 잘못된 형식의 컴퓨터 명령 시퀀스를 실행할 경우 서비스 거부가 발생할 수 있습니다.

이 보안 업데이트는 Hyper-V 서버가 게스트 가상 컴퓨터 내에서 실행되는 컴퓨터 명령의 인코딩 유효성을 검사하는 방식을 수정하여 취약점을 해결합니다.

Windows Client/Server Run-time Subsystem의 취약점으로 인한 권한 상승 문제점 (978037)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-011.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 CSRSS(Microsoft Windows Client/Server Run-time Subsystem)의 취약점을 해결합니다.

이 취약점으로 인해 공격자가 시스템에 로그온하여 공격자가 로그아웃한 후에도 계속 실행되도록 특수하게 조작된 응용 프로그램을 시작할 경우 권한 상승이 발생할 수 있습니다.

이 보안 업데이트는 사용자의 프로세스가 로그아웃 시 종료되는 방식을 수정하여 취약점을 해결합니다.

SMB 서버의 취약점으로 인한 원격 코드 실행 문제점 (971468)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-012.mspx

요약: 이 보안 업데이트는 Microsoft Windows에서 발견되어 비공개적으로 보고된 여러 취약점을 해결합니다.

이 중 가장 심각한 취약점으로 인해 공격자가 특수하게 조작된 SMB 패킷을 만들어 영향을 받는 시스템에 보내는 방법으로 원격 코드 실행이 발생할 수 있습니다.

보안 업데이트는 SMB가 SMB 요청의 유효성을 검사하는 방법을 수정하여 이러한 취약점을 해결합니다.

Kerberos의 취약점으로 인한 서비스 거부 문제점 (977290)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-014.mspx

요약: 이 보안 업데이트는 비공개적으로 보고된 Microsoft Windows의 취약점을 해결합니다.

신뢰할 수 있는 비 Windows Kerberos 영역의 인증된 사용자로부터 특수하게 조작된 티켓 갱신 요청이 Windows Kerberos 도메인으로 보내질 경우 이 취약점으로 인해 서비스 거부가 발생할 수 있습니다.

서비스 거부는 도메인 컨트롤러가 다시 시작될 때까지 지속될 수 있습니다. 이 업데이트는 Kerberos 서버에서 티켓 갱신 요청을 처리하는 방식을 수정하여 취약점을 해결합니다.

Windows 커널의 취약점으로 인한 권한 상승 문제점 (977165)

http://www.microsoft.com/korea/technet/security/bulletin/MS10-015.mspx

요약: 이 보안 업데이트는 Microsoft Windows의 공개된 취약점 1건과 비공개적으로 보고된 취약점 1건을 해결합니다.

이 취약점으로 인해 공격자가 시스템에 로그온한 후 특수하게 조작한 응용 프로그램을 실행할 경우 권한 상승을 허용할 수 있습니다.

보안 업데이트는 Windows 커널이 예외를 올바르게 처리하도록 하여 취약점을 해결합니다. 이 보안 업데이트는 Microsoft 보안 권고 979682에서 처음 설명한 취약점도 해결합니다.

2010/02/05

원격 세션 종료하기

RPC 접근이 가능한 상태이어야 합니다.

명령을 잘 실행했습니다.

C:>logoff /?

세션을 끝냅니다.

LOGOFF [세션이름 | 세션id] [/SERVER:서버이름] [/V] [/VM]

세션이름 세션 이름.

세션id 세션 ID.

/SERVER:서버이름 로그오프할 사용자 세션을 가진 원격 데스크톱 서버를

지정합니다(기본값은 현재 서버).

/V 수행할 동작에 대한 정보를 표시합니다.

/VM 서버 또는 가상 컴퓨터에서 세션을 로그오프합니다. 세션의 고유 ID를 지정해야 합니다.

C:>query /?

QUERY { PROCESS | SESSION | TERMSERVER | USER }

C:>query session

세션 이름 사용자 이름 ID 상태 종류 장치

services 0 디스크

>console Administrator 1 활성

C:>query session /server:192.168.1.100

세션 이름 사용자 이름 ID 상태 종류 장치

0 디스크 rdpwd

rdp-tcp 65536 수신 대기 rdpwd

console 2 Conn wdcon

wssplex 3 디스크 rdpwd

wssplex 1 디스크 rdpwd

C:>logoff 1 /server:192.168.1.100

C:>

DCOM / ID: 10010

{4991D34B-80A1-4291-83B6-3328366B9097} =>

백그라운드 인텔리전트 전송 컨트롤 클래스

AppId : {69AD4AEE-51BE-439b-A92C-86AE490E8B30}

2010/02/04

2010/01/18

application popup / ID: 41

원본 : application popup

종류 : 정보

(다중 프로세서 시스템에 있는 여러 CPU가 동일버전이 아닙니다---대충이런 내용입니다)

CPU는 4개 장착되어있고 제조사 모델 클럭도 동일합니다,

근데 이런 로그가 나오네요.

여기저기 알아본 결과 Stepping level 높은것 부터 CPU Bay 0 부터 순차적으로 장착을하면 될거라는 말들이 있길래 그렇게도 해봤지만 로그는 계속 올라오고 Stepping level 은 또다시 틀어지네요?

사용하거나 성능에는 문제가 없어보이는데 좀 민감한 사항이라서 이렇게 글을 올립니다

도움 부탁드립니다.

2010/01/15

Windows Server 2008 R2 (Intel Server Board) 에서 불규칙적인 CPU 사용량

Windows Server 2008 R2 + Intel Server Board(S55xx) 에서의 CPU 상용량이 불규칙적이며, 마우스 및 키보드등 입력 디바이스의 불규칙적인 움직임이 있는 경우가 있습니다.

원인은, Windows Server 2008 R2에 포함되어 있는 Intel Network Driver 와의 호환성 문제가 있기 때문입니다. 어떤 모델의 Intel Server Board 에서 위와 같은 현상이 있는지 모르겠지만, S5520HC (+Xeon Hehalem E5520) 에서 위와 같은 현상이 있었습니다.

해결 방법은, Windows 내장 드라이버가 아닌 Intel 에서 제공하는 최신 드라이버를 이용하여 Driver 를 업데이트 해주면 됩니다.

14-Windows-Server-2008-R2-Intel-Server-Board.png

2010/01/14

Intel VT-d 지원 메인 보드

DQ35JO

Intel Q35 (desktop / workstation)

Intel Q45 (desktop / workstation)

Intel X58 (desktop / workstation)

Intel 55x0 (server)

Intel X38 (desktop / workstation)

Intel X48 (desktop / workstation)

Intel 32x0 (server)

Intel DQ35JO

Intel DQ35MP

Intel DX38BT

Intel DX48BT2

Intel DQ45CB (BIOS 0061 required, previous versions are known to cause problems)

Intel DQ45EK

Intel DX58SO

ASUS P5E-VM DO (Intel Q35 chipset) requires IGD to be enabled

ASUS P6T Deluxe (Intel X58 chipset) requires (currently non-public)

Intel server board: S3210SHLX (BIOS >R0044 required.)

Supermicro server mainboard: X8DT3-F

Dell: Optiplex 755

HP Compaq: DC7800

Fujitsu-Siemens: Esprimo 5925

출처: http://wiki.xensource.com/xenwiki/VTdHowTo

2010/01/13

activeds.dll System.DllNotFoundException(0x8007045A) 오류

메시지 : DLL 'activeds.dll'을(를) 로드할 수 없습니다. DLL 초기화 루틴을 실행할 수 없습니다. (예외가 발생한 HRESULT: 0x8007045A)

오류스택 : 위치: System.DirectoryServices.Interop.UnsafeNativeMethods.IntADsOpenObject(String path, String userName, String password, Int32 flags, Guid& iid, Object& ppObject)

위치: System.DirectoryServices.Interop.UnsafeNativeMethods.ADsOpenObject(String path, String userName, String password, Int32 flags, Guid& iid, Object& ppObject)

위치: System.DirectoryServices.DirectoryEntry.Bind(Boolean throwIfFail)

위치: System.DirectoryServices.DirectoryEntry.Bind()

위치: System.DirectoryServices.DirectoryEntry.get_IsContainer()

위치: System.DirectoryServices.DirectoryEntries.ChildEnumerator..ctor(DirectoryEntry container)

위치: System.DirectoryServices.DirectoryEntries.GetEnumerator()

위치: 사용자 클래스.....

C# 에서 IIS 메타베이스에 접근을 하는데, 로그온후 사용자 계정에서 직접 실행하는 경우에는 오류가 발생하지 않는데, SYSTEM 계정으로 실행될때 위와 같은 오류가 발생함...

트레이스된 내용중에 메쏘드 파라미터를 보면, 아마도 사용자 계정과 관련이 있는것 같은데, 영문 포럼등을 찾아봐도 확실하게 이유를 설명해 놓은것은 없는듯.

현재의 최선의 해결방법은 리붓팅을 한번 해놓으면 발생하지 않는 다고 함. -_-;;

2010/01/06

ntds replication / ID: 1083

AD 서버를 2대 사용하고 있는데

메인 AD서버에 아래와 같은 경고 로그가 남아있네요..

경고 로그가 남은 신규 사용자의 Exchange 메일 사서함을 생성하려고 하면

Exchange 메일사서함이 생성이 안되고 메일연락처로 생성이 됩니다.

ntds replication 1083 로그 해결 방법이 있을까요??

*) 아래 LDap 경로는 임의로 삭제 하였습니다. ㅠㅠ

Active Directory에서 정보를 처리하는 중이기 때문에 다음 네트워크 주소의 도메인 컨트롤러로부터 받은 변경 내용이 있는 다음 개체를 업데이트하지 못했습니다.

개체:

CN= ,OU= ,OU= ,OU= ,OU= ,OU= ,DC= ,DC=co,DC=kr

네트워크 주소:

edac0aef-fe64-4a04-9a81-ba0e40198d36._msdcs. .co.kr

이 작업을 나중에 다시 시도합니다.

자세한 정보는 http://go.microsoft.com/fwlink/events.asp에 있는 도움말 및 지원 센터를 참조하십시오.

가장 많이 본 글

-

Eventtriggers 명령줄 도구를 사용하여 이벤트 로그를 생성하고 쿼리하거나 프로그램을 특정 기록된 이벤트와 연결할 수도 있습니다. Eventtriggers.exe 를 사용하면 특정 이벤트 발생 시 프로그램이 실행되는 이벤트 트리거를 만들 수 ...

-

다음 코드는 디스크 파티션의 각 사용량/여유공간을 모니터링 하는 스크립트이다. 코드내, 각 파티션 부분만 필요한대로 변경하면 되나,. 가져올수 있는 값은 상당히 많으므로 다음처럼 꼭 여유공간량이 아니더라도 % 로도 추출할 수 있다. strCo...

-

1. Included Computers 2. Formula 3. State Roll-up Policy 4. Rules 5. Included Subgroups 29-mom2005_AdminConsole_ComputerGroup...