오픈소스 프로젝트로,. 소스코드까지 배포가 되므로,. 자신의 작업환경에 맞게 개선도 가능하리리 봅니다.

다운로드 : http://www.codeproject.com/KB/cs/RemoteDesktopClient.aspx

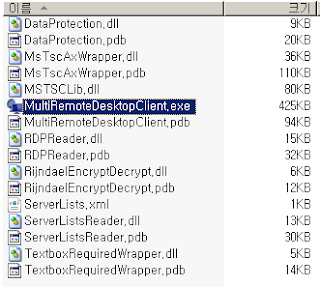

이전에도 소개된게 몇개 있지만,. 이번 유틸은 닷넷 기반으로 만들어져 있으며, 역시 원격 데스크톱 라이브러리를 참조하고 있습니다. 성능 부분에서는, 아직 조금더 개선이 되어야 할것 같습니다.

그리고, 테스트 한바로는 화면 크기 설정에 따라서는 태스크바 클릭이 되지 않고 그윗 부분의 바탕화면이 클릭되는 것 같습니다.

RD Tabs - http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=72

Terminals - http://www.wssplex.net/Tools/UsefulTools.aspx?Seq=32

mRemote - http://

26-Multi-Remote-Desktop-Client-NET.png